AWS Internet Gateway 作成

Internet Gateway は

VPCネットワークで稼働するEC2インスタンスが

インターネットを通じ外部と通信するのに必要

自宅サーバーのデフォルトゲートウェイのようなもの

作成した Intenet Gateway は

ルートテーブルのターゲットとして設定することになる

Internet Gateway は設定するのは

識別のためのネームタグだけです

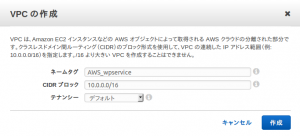

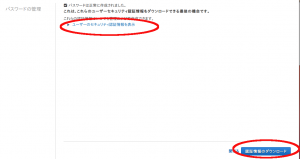

この Internet Gateway を設定するには

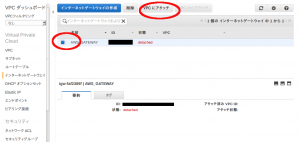

VPCダッシュボードの

インターネットゲートウェイをクリックし

インターネットゲートウェイの作成

をクリック

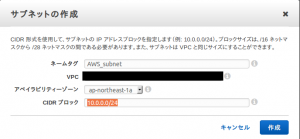

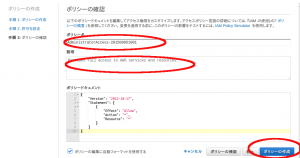

ネームタグ設定画面になるので

今回は

AWS_GATEWAY

としました

これで Intenet Gateway が作成されます

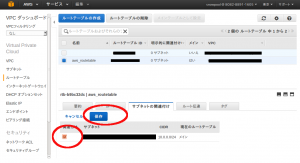

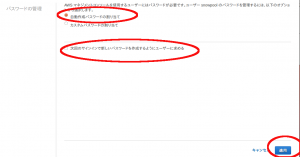

次に、作成した Internet Gateway と

VPCの関連付けをします

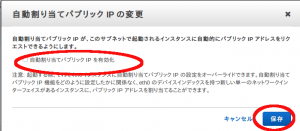

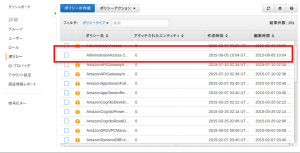

そのままの状態だと detached となっているので

関連付けしたい Internet Gateway にチェックをいれ

VPCにアタッチをクリックします

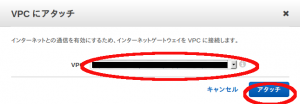

アタッチするVPCを選択し

アタッチをクリックします

これで状態が atached になれば関連付けされています

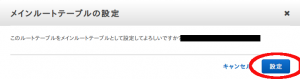

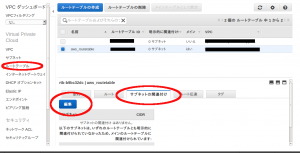

次に、作成した Internet Gateway を

ルーティング先に設定します

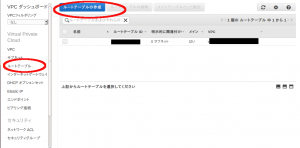

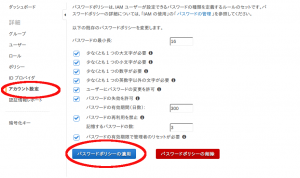

VPCダッシュボードから

ルートテーブルをクリックし

設定したいルートテーブルをクリックします

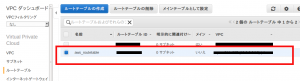

次に

ルートをクリックし、編集をクリックします

別ルートの追加をクリックします

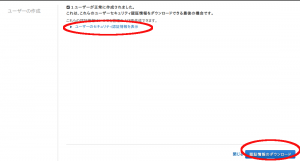

追加欄がでるので

送信先には 0.0.0.0/0

として

すべてのアドレスとマッチするようにします

ターゲットは

空欄をダブルクリックすると候補がでるので

それを選択します

設定ができたら保存をクリックします

これで設定完了です

次回はEC2のための設定を行っていきます