ラズパイ3B+マイクとスピーカー設定その1

Raspberry PiでBluetoothスピーカーを鳴らす

Amazon EchoをRaspberry PiのBluetoothスピーカーとして利用する

を参考に

buetooth スピーカをラズパイ3B+で使えるようにする

まず

ラズパイと Bluetooth デバイスのペアリング

sudo bluetoothctl

を実行

scan on

を実行すると

[CHG] Device D4:6D:6D:F5:A0:D1 UUIDs: 0000110e-0000-1000-8000-00805f9b34fb [CHG] Device D4:6D:6D:F5:A0:D1 UUIDs: 0000111f-0000-1000-8000-00805f9b34fb [CHG] Device D4:6D:6D:F5:A0:D1 UUIDs: 0000111e-0000-1000-8000-00805f9b34fb [CHG] Device 77:9E:22:C9:6D:10 RSSI: -60 [CHG] Device 84:C7:EA:4A:F1:35 RSSI: -42 [CHG] Device 4A:7E:3E:79:A0:E3 RSSI: -81 [CHG] Device 4A:7E:3E:79:A0:E3 RSSI: -53 [CHG] Device 77:9E:22:C9:6D:10 RSSI: -46 [NEW] Device 8C:DE:52:16:70:48 SRS-BTV5 [CHG] Device 4A:7E:3E:79:A0:E3 RSSI: -63 [CHG] Device 8C:DE:52:16:70:48 RSSI: -51 [CHG] Device 84:C7:EA:4A:F1:35 RSSI: -56

というようにリストが表示される

なお

scan off

を実行するまでずっと流れるので注意

今回使用したのは

SRS-BTV5

trust 8C:DE:52:16:70:48

で信頼し

pair 8C:DE:52:16:70:48

でペアリング

connect 8C:DE:52:16:70:48

で接続

接続したら

quit

で元のシェルに戻す

なお接続を切りたいときには

sudo bluetoothctl

のあとに

disconnect

で接続を切ることができる

このあたりに関しては

Linux のコマンドラインで Bluetooth 接続

を参考に

次に

aplay -D bluealsa /usr/share/sounds/alsa/Front_Center.wav

を実行したが

ALSA lib confmisc.c:1281:(snd_func_refer) Unable to find definition 'defaults.bluealsa.device' ALSA lib conf.c:4568:(_snd_config_evaluate) function snd_func_refer returned error: そのようなファイルやディレクトリはありません ALSA lib conf.c:5036:(snd_config_expand) Args evaluate error: そのようなファイルやディレクトリはありません ALSA lib pcm.c:2565:(snd_pcm_open_noupdate) Unknown PCM bluealsa aplay: main:828: audio open error: そのようなファイルやディレクトリはありません

となってしまう

Raspberry piでbluetoothスピーカーを鳴らす

も参考に

sudo apt-get install pulseaudio pulseaudio-module-bluetooth

を実行し

paplay /usr/share/sounds/alsa/Front_Center.wav

を実行したが

接続失敗: 接続拒否 pa_context_connect() は失敗: 接続拒否

となってしまう

このため

【ラズベリーパイ(ラズパイ)】ラズパイをスピーカーにもっとも簡単に接続する方法!

を参考に

VNCで設定を行う

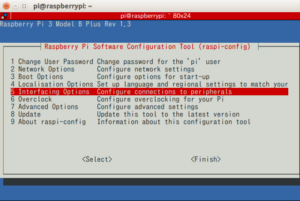

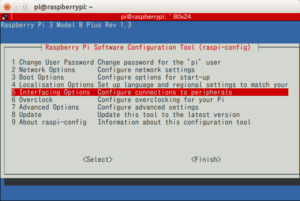

sudo raspi-config

で

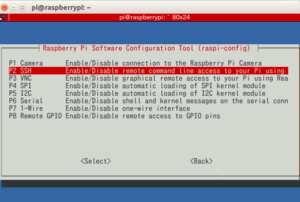

5 Interfacing OPtions を選択

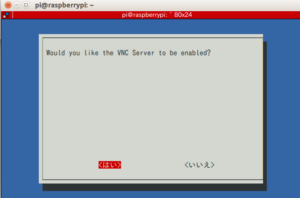

P3 VNC を選択

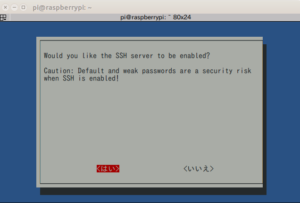

はい を選択

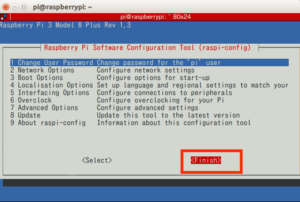

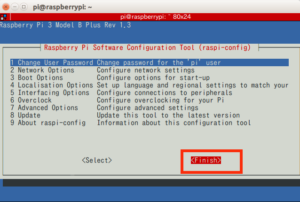

設定できたら

Finish を選択

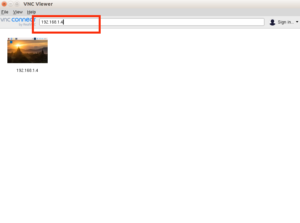

次に ubuntu で

https://www.realvnc.com/en/connect/download/viewer/

から

VNC Viewer

をダウンロード

cd ダウンロード/ chmod +x VNC-Viewer-6.20.113-Linux-x64

でダウンロードしたファイルに実行権限を付与

./VNC-Viewer-6.20.113-Linux-x64

で起動

使い方に関しては

Raspberry Pi(ラズパイ)をSSHとVNC設定してリモート接続してみた!【Windows10】

を参考に

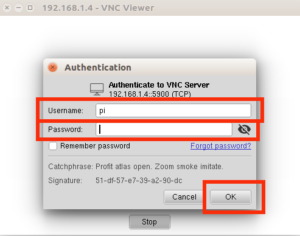

IPアドレスを入力

ユーザ名 pi

パスワードはログインパスワードを入力し

OK をクリック

これでリモートデスクトップが表示される

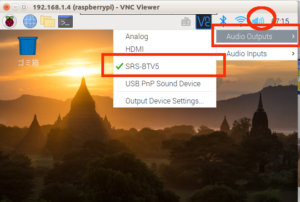

これで音のアイコンを右クリック

Audio Outputs で

SRS-BTV5 を選んでみたが音がでない

このため

Amazon EchoをRaspberry PiのBluetoothスピーカーとして利用する

を参考に

別のもので実験

sudo bluetoothctl

の後に

scan on

で接続可能なものを探す

次に Amazon Echo で

アレクサ ペアリングして

と話かけると

Discovery started [CHG] Controller B8:27:EB:A2:F7:30 Discovering: yes [NEW] Device 70:25:8C:8F:5D:67 70-25-8C-8F-5D-67 [NEW] Device 55:DD:D8:56:3D:73 55-DD-D8-56-3D-73 [NEW] Device D4:6D:6D:F5:A0:D1 DESKTOP-SBDOP9H [CHG] Device 70:25:8C:8F:5D:67 RSSI: -42 [CHG] Device 55:DD:D8:56:3D:73 RSSI: -76 [CHG] Device 55:DD:D8:56:3D:73 RSSI: -54 [NEW] Device 6C:56:97:3A:52:98 6C-56-97-3A-52-98 [CHG] Device 6C:56:97:3A:52:98 Name: Echo Dot-070 [CHG] Device 6C:56:97:3A:52:98 Alias: Echo Dot-070

というようにリストに表示されるので

scan off

でスキャン停止

trust 6C:56:97:3A:52:98

で信頼

pair 6C:56:97:3A:52:98

でペアリング

connect 6C:56:97:3A:52:98

で接続

しかし

aplay -D bluealsa /usr/share/sounds/alsa/Front_Center.wav

を実行しても

ALSA lib confmisc.c:1281:(snd_func_refer) Unable to find definition 'defaults.bluealsa.device' ALSA lib conf.c:4568:(_snd_config_evaluate) function snd_func_refer returned error: そのようなファイルやディレクトリはありません ALSA lib conf.c:5036:(snd_config_expand) Args evaluate error: そのようなファイルやディレクトリはありません ALSA lib pcm.c:2565:(snd_pcm_open_noupdate) Unknown PCM bluealsa aplay: main:828: audio open error: そのようなファイルやディレクトリはありません ALSA lib confmisc.c:1281:(snd_func_refer) Unable to find definition 'defaults.bluealsa.device' ALSA lib conf.c:4568:(_snd_config_evaluate) function snd_func_refer returned error: そのようなファイルやディレクトリはありません ALSA lib conf.c:5036:(snd_config_expand) Args evaluate error: そのようなファイルやディレクトリはありません ALSA lib pcm.c:2565:(snd_pcm_open_noupdate) Unknown PCM bluealsa aplay: main:828: audio open error: そのようなファイルやディレクトリはありません

となってしまう

次に

Raspberry PiでBluetoothスピーカーを鳴らす

を参考に

sudo apt install mplayer

を参考に

sudo apt-get update sudo apt-get upgrade sudo apt-get install alsa-utils sox libsox-fmt-all

としたものの変わらず

vim .asoundrc

でファイルをひらき

defaults.bluealsa.interface "hci0"

defaults.bluealsa.device "6C:56:97:3A:52:98"

defaults.bluealsa.profile "a2dp"

defaults.bluealsa.delay 10000

pcm.bt-receiver {

type bluealsa

device "6C:56:97:3A:52:98"

profile "a2dp"

}

を最終行に追記

mplayer -ao alsa:device=bt-receiver /usr/share/sounds/alsa/Front_Center.wav

を実行することで

フロント センター

とAmazon Echo から聞こえるようになった

どうやら

aplay -D bluealsa /usr/share/sounds/alsa/Front_Center.wav

の実行の前に

.asoundrc へ

bluetooth の設定を書いておかないと

エラーがでるらしい

ほかにも再生できるか実験

mplayer -ao alsa:device=bt-receiver -playlist http://www.simulradio.info/asx/fmpalulun.asx

とすれば

サイマルラジオが

Amazon Echo から流れるようになる

止めるときには ctrl + c でOK

これで bluetooth スピーカーはできたので

次にマイクの設定を行う

なお、再起動などでAamazon Echo との接続が切れたら

sudo bluetoothctl connect 6C:56:97:3A:52:98

というように

connect のときに Amazon Echoを指定すればOK