Xmas スキャン

Xmasスキャンでは

TCP パケットの

FIN

URG

PUSH

の3つのフラグを設定し送信する

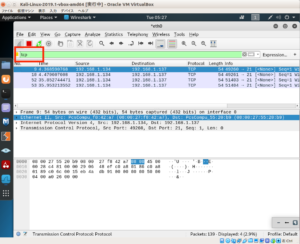

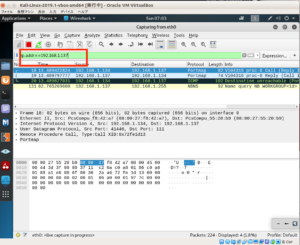

今回は

Metasploitable の

FTPポート21番に対して実行

nmap -sX -p 21 192.168.1.137

結果は

Starting Nmap 7.70 ( https://nmap.org ) at 2020-04-25 06:06 JST Nmap scan report for 192.168.1.137 Host is up (0.00022s latency). PORT STATE SERVICE 21/tcp open|filtered ftp MAC Address: 08:00:27:55:20:B9 (Oracle VirtualBox virtual NIC) Nmap done: 1 IP address (1 host up) scanned in 0.45 seconds

となり

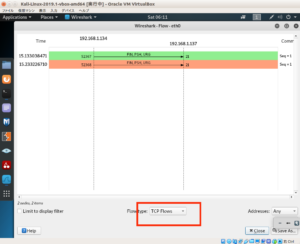

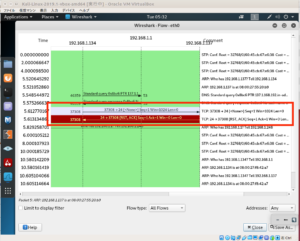

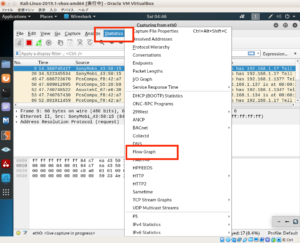

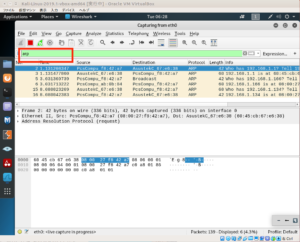

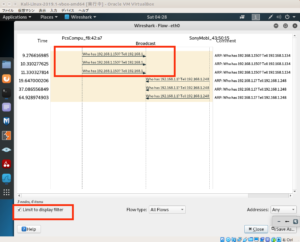

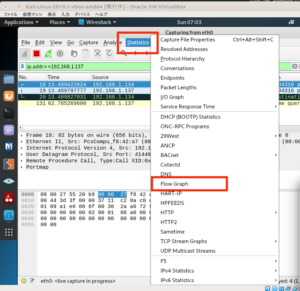

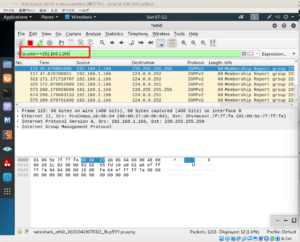

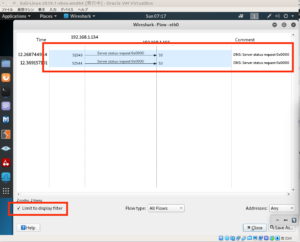

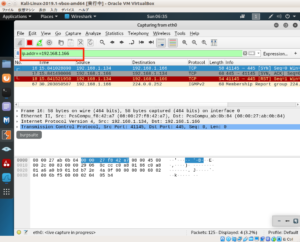

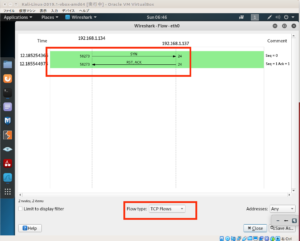

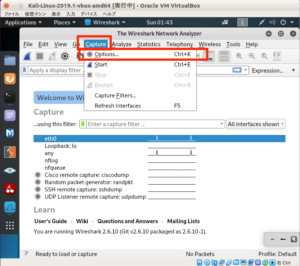

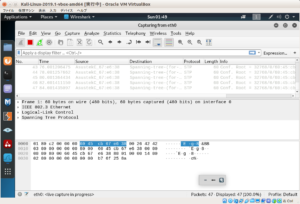

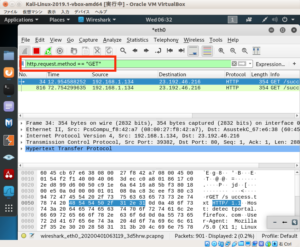

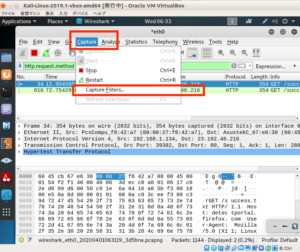

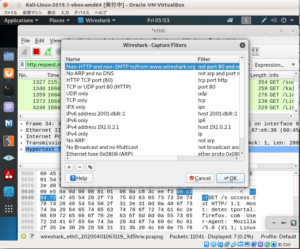

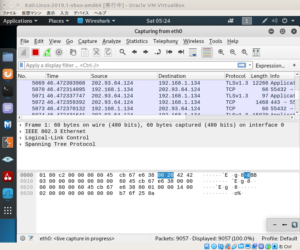

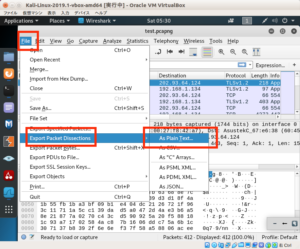

Wireshark で

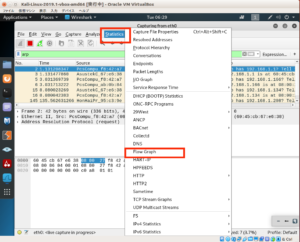

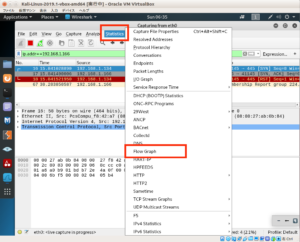

statictics > Flow Graph

で表示

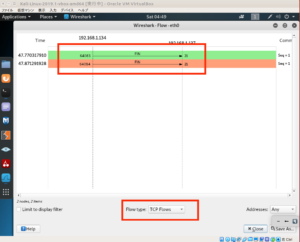

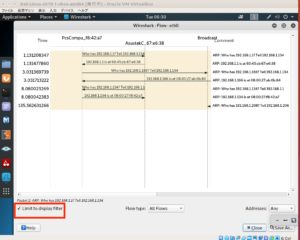

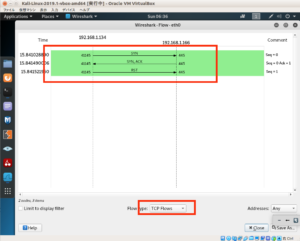

Flow type を

TCP Flows にして確認すると

FIN PSH URG に対し

応答がないことがわかる

FIN

のときと同じく

パケットを送信して

ポートが開いているなら応答がない

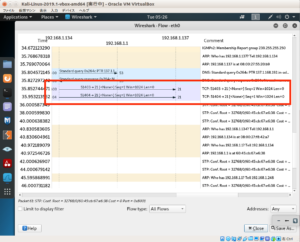

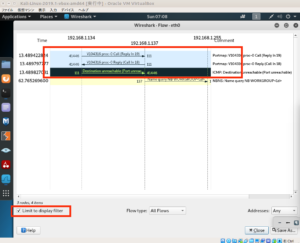

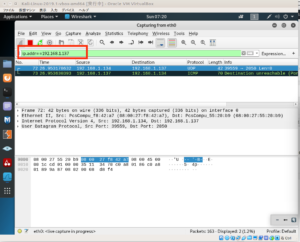

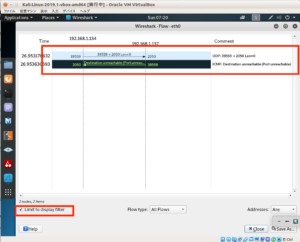

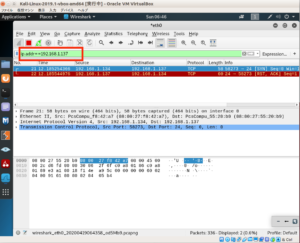

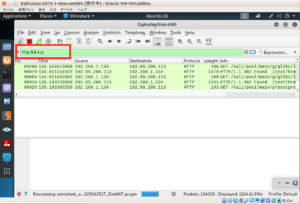

次に閉じている24番ポートに実行

nmap -sX -p 24 192.168.1.137

結果は

Starting Nmap 7.70 ( https://nmap.org ) at 2020-04-25 06:11 JST Nmap scan report for 192.168.1.137 Host is up (0.00040s latency). PORT STATE SERVICE 24/tcp closed priv-mail MAC Address: 08:00:27:55:20:B9 (Oracle VirtualBox virtual NIC) Nmap done: 1 IP address (1 host up) scanned in 0.24 seconds

となり

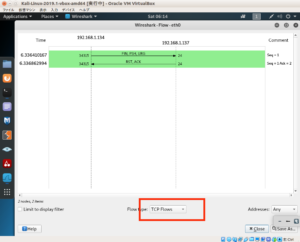

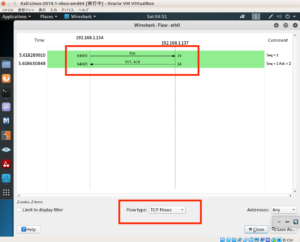

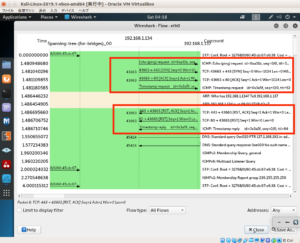

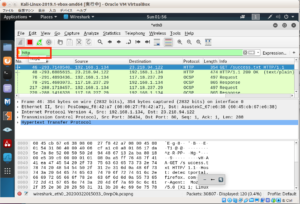

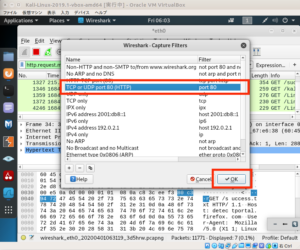

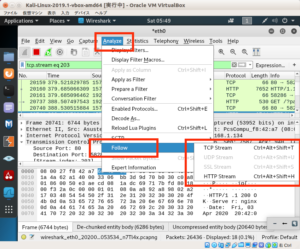

Wireshark でみてみると

FIN PSH URG パケットを送ると

TCPパケットのRSTと ACK が返ってくるのがわかる

このようにTCPパケットが返ってくるなら

ポートが閉じていると判断できる