UDP スキャン

よく使われるUDPサービスは

DNS の53ポート

SMNP の161/162 ポート

DHCP の 67/68 ポート

今回は Metasploitable の 111 ポートのスキャン

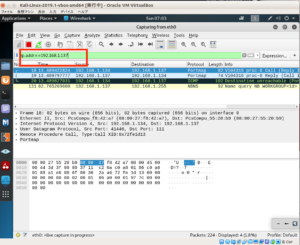

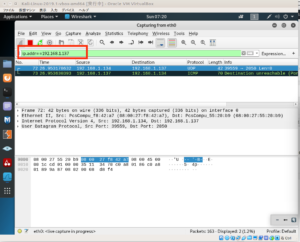

nmap -sU -p 111 192.168.1.137

を KaliLInux で実行

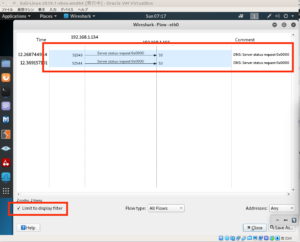

wireshark では

ip.addr==192.168.1.137

としてパケットを絞り込んでおく

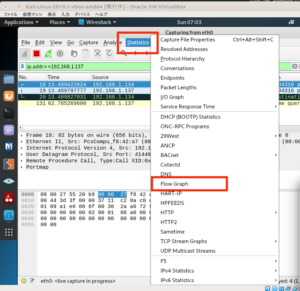

Staticstics > Flow Graph

で

フロー図を表示

ARPが表示されると見えにくいので

Limit to display filter にチェックをいれる

Flow type は

All Flows のままでOK

これで2つ目までの通信で応答があることで

ポートが開いているのがわかる

次に windows10 のフィルタリングされている53ポートに

UDPスキャンを実行

nmap -sU -p 53 192.168.1.166

を KaliLInux で実行

wireshark では

ip.addr==192.168.1.166

としてパケットを絞り込んでおく

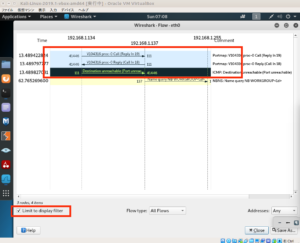

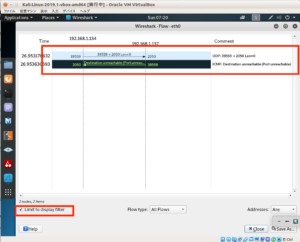

Staticstics > Flow Graph

で

フロー図を表示

ARPが表示されると見えにくいので

Limit to display filter にチェックをいれる

この場合応答はないけど

UDPサービスによっては応答はないけど

サービスが開いていることがあるので

Starting Nmap 7.70 ( https://nmap.org ) at 2020-04-19 07:15 JST Nmap scan report for DESKTOP-GGEV0LD (192.168.1.166) Host is up (0.00029s latency). PORT STATE SERVICE 53/udp open|filtered domain MAC Address: 08:00:27:AB:0B:84 (Oracle VirtualBox virtual NIC) Nmap done: 1 IP address (1 host up) scanned in 0.38 seconds

というように

open/filltered

という結果が

nmap で表示される

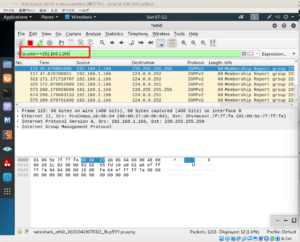

次に閉じている2050番ポートへのスキャン

今回は Metasploitable へ行う

nmap -sU -p 2050 192.168.1.166

を KaliLInux で実行

wireshark では

ip.addr==192.168.1.166

としてパケットを絞り込んでおく

Staticstics > Flow Graph

で

フロー図を表示

ARPが表示されると見えにくいので

Limit to display filter にチェックをいれる

すると

ICMPポート到達不能エラーが帰ってくるので

この場合

ポートが閉じていると判断できる

なおUDPはTCPと違って

パケットの到達を保証しないのでスキャン結果には信頼性に欠ける