Ping スキャン

nmap で ping スキャンをするには

-sP オプションを使う

なお対象ネットワークのIPアドレスを

総当りでping することを ping スイープという

まずは windows10 へ ping スキャン

nmap -sP 192.168.1.166

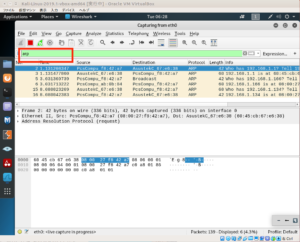

次に wireshark でフローをみてみる

を参考に

ARP のみに絞り込むので

arp

として絞り込む

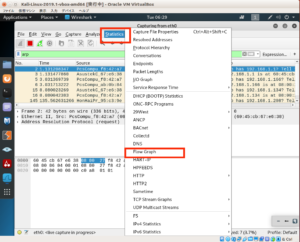

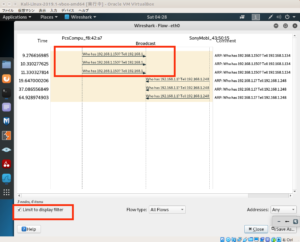

statictics > Flow Graph

で表示

Limit to display filter

にチェックを入れるとARP のみに絞り込んで表示できる

nmap の仕様では

LAN内端末ならARP要求が使われる

WANの端末を対象にするなら

nmap で –send-ip オプションを使う

試しに Metasploitable に対して実行

nmap -sP 192.168.1.137 --send-ip

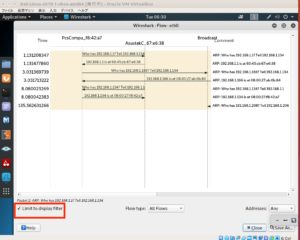

statictics > Flow Graph

で表示

すると

ICMP Echo

443 ポートへの SYN

80 ポートへの ACK

ICMP Timestamp

が送られているのがわかる

これに対して

TCP パケットや ICMP の返答があれば稼働していると判断できる

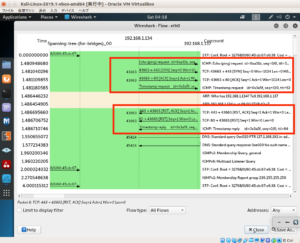

次に稼働していない端末へのPing の実行

nmap -sP 192.168.1.150 --send-ip

statictics > Flow Graph

で表示

Limit to display filter

にチェックを入れるとARP のみに絞り込んで表示

これで

nmap が3回 ARP 要求を存在しない端末に対し実行するが

返答がないため稼働していないと判断できる

Linux の ping は ICMP だけ送信するが

namp で

-sP オプションと

–send-ip オプションをつければ

ファイアウォールで ICMP が帰ってこなくても

TCPによる応答を調べることができるので

nmap を使うことで

より高い精度で対象の稼働を調べることができる