Wireshark SSL セッション復元

ubuntu18.04を https 接続できるように設定し

SSLセッションを復元できるようにする

なお ipアドレスを調べるには

ifconfig ではなく

ip コマンドを使う

ip a

でIPアドレス表示ができる

Ubuntu18.04で自分自身のIPアドレスを調べる(IPコマンド)

を参考に

次にSSHサーバインストール

sudo apt-get install openssh-server

これでリモート操作が可能に

次にapache 関連のインストールと設定

sudo apt-get install apache2

で Webサーバ インストール

sudo a2enmod ssl sudo a2ensite default-ssl sudo service apache2 restart

でSSLモジュールを有効化

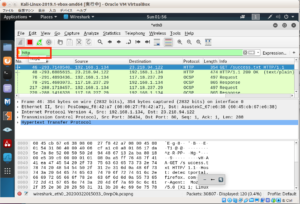

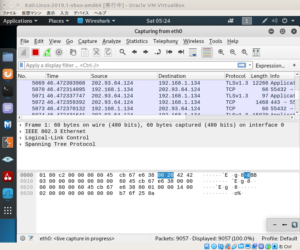

次に KaliLinux で Firefox を起動し

https://192.168.1.150/

へアクセス

192.168.1.150 は ubuntu のIPアドレス

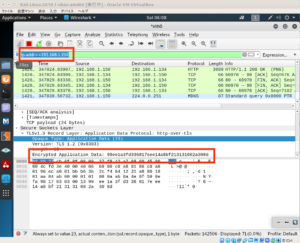

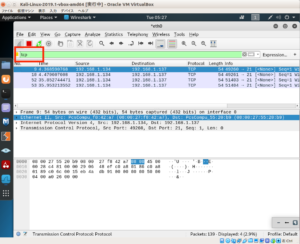

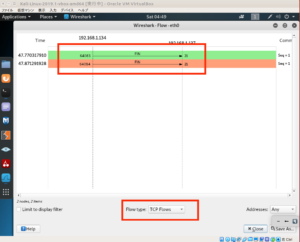

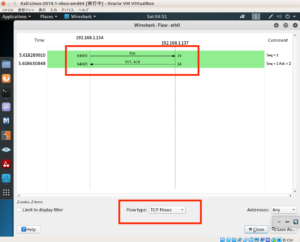

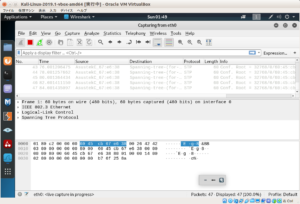

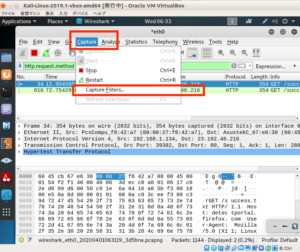

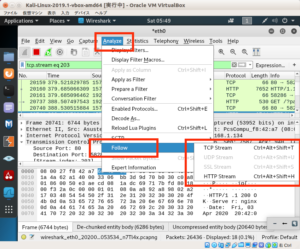

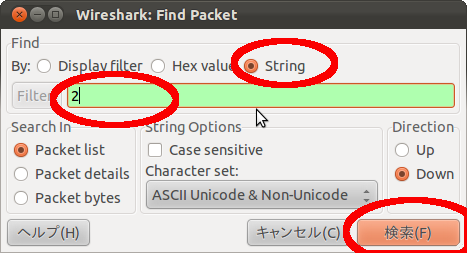

次に wireshark で

ip.addr==192.168.1.150

としてパケットを絞り込む

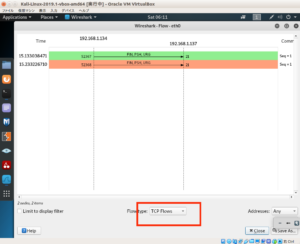

HTTPSでの通信は

Info には Application Data と表示され

内容も

Encrypted Application Data

となり

平文内容は表示されない

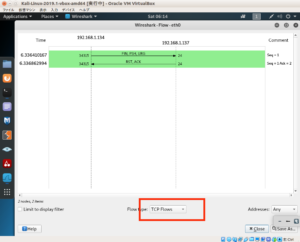

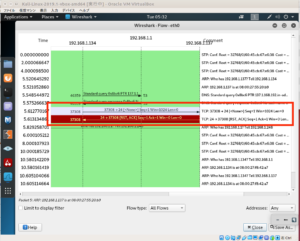

これを復号するには

webサーバのSSL秘密鍵が必要になる

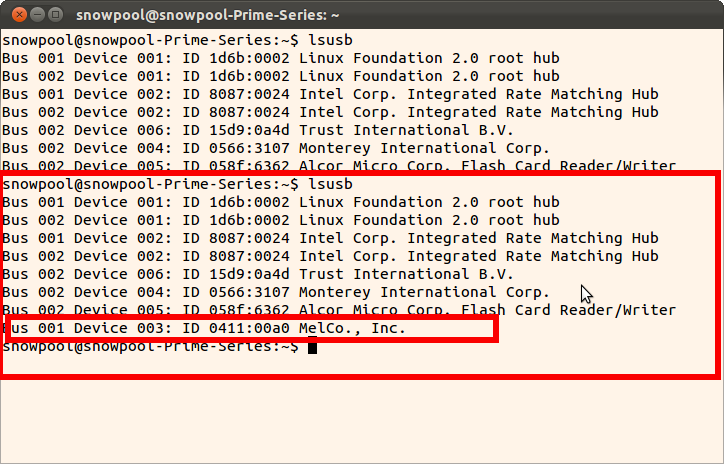

ubuntu の場合

Apacheのインストール時に

サンプルのSSL証明書が自動的に作成されるので

これを使う

秘密鍵は

/etc/ssl/private/ssl-cert-snakeoil.key

にあるので

これをダウンロードする

scp や sftp でコピーしようとしても

Permission denyed

となり権限がないためコピーできない

一度

ssh でログインし

udo cp /etc/ssl/private/ssl-cert-snakeoil.key .

でコピー

ll ssl-cert-snakeoil.key

で権限などを確認

-rw-r----- 1 root root 1704 5月 3 05:30 ssl-cert-snakeoil.key

となっているので

sudo chown snowpool:snowpool ssl-cert-snakeoil.key

で所有者を変更

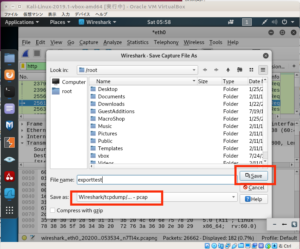

ログアウトしてから

KaliLinux 側で

sftp snowpool@192.168.1.150

で sftpコマンドで接続し

get ssl-cert-snakeoil.key

でファイルを取得

sftp コマンドについては

sftp – 安全なファイル転送 – Linuxコマンド

権限関連については

chmod? chown? よくわからんって人のための、ファイル権限系まとめ

をみるとわかりやすい

これでファイルが取得できたんで

chown root:root ssl-cert-snakeoil.key

で権限を戻しておく

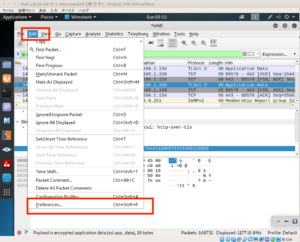

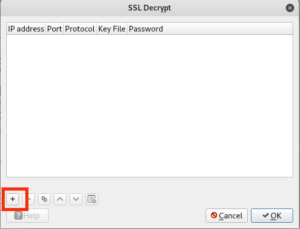

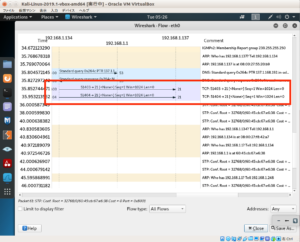

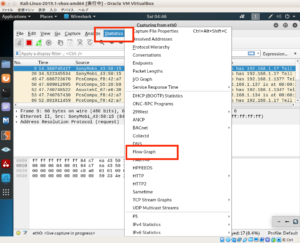

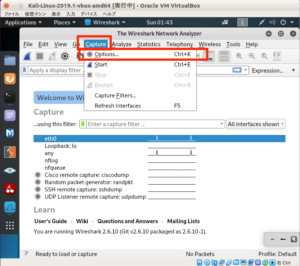

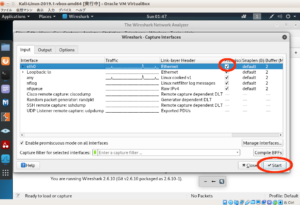

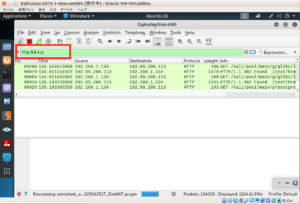

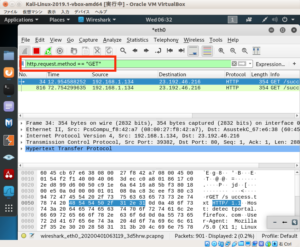

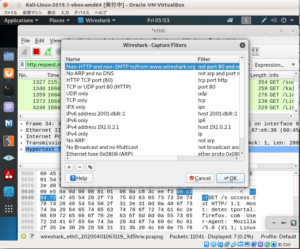

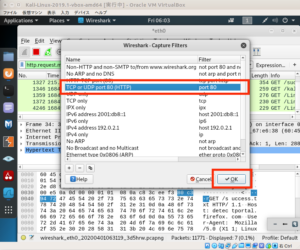

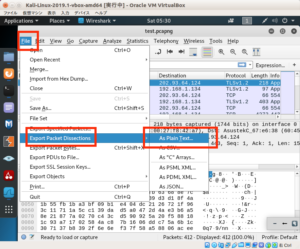

wireshark で

Edit > Preferences

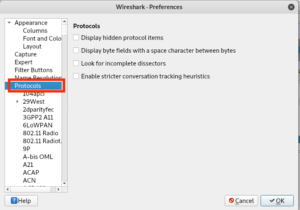

Protocols をクリック

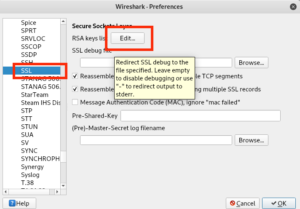

SSLをクリックし

RSA Keys list の Edit をクリック

+を押すとサーバ情報の追加ができる

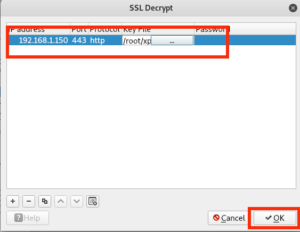

IP address にIPアドレス

今回は ubuntu18 のIPアドレス

Port に 443

Protocol

に http

KeyFile に秘密鍵のファイルを指定し

OK

をクリック

これでSSL通信の内容をみることができる