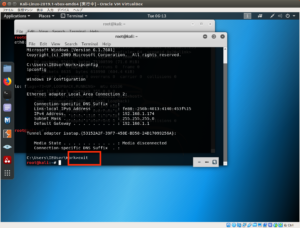

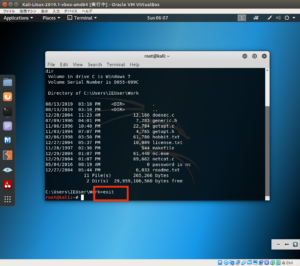

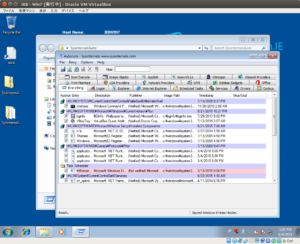

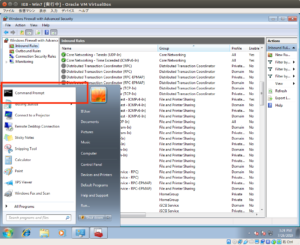

パスワードハッシュの解析

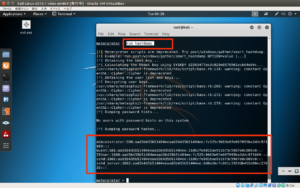

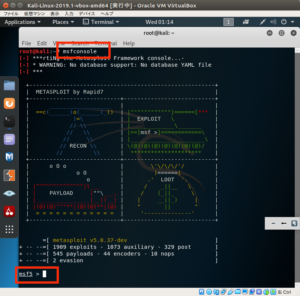

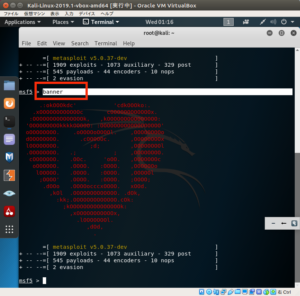

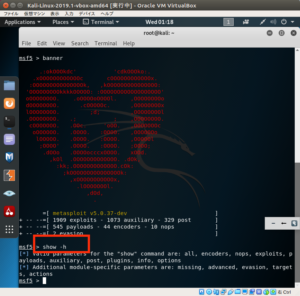

KaliLinux にインストールされている

John the Ripper を使い辞書攻撃でパスワードを解析

今回は

John the Ripper 付属のパスワードファイルを使う

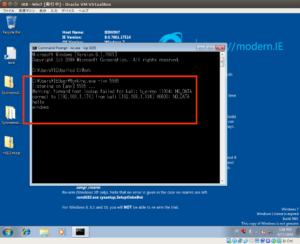

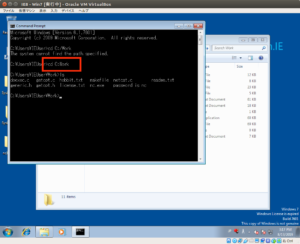

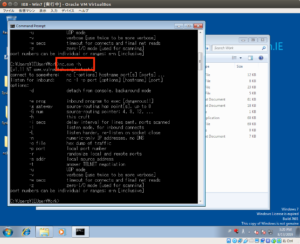

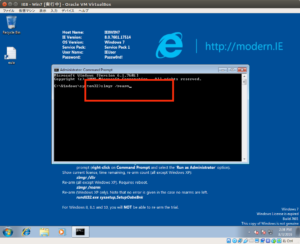

john --wordlist=/usr/share/john/password.lst --format:nt hash.txt

しかし、これだけの情報だとパスワード解析に成功したアカウントはない

なお、解析結果については

john hash.txt --show

というように –show オプションをつけることで表示できる

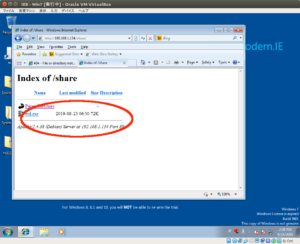

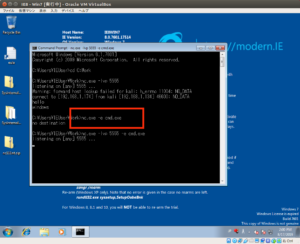

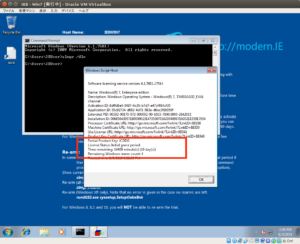

次に John the Ripper の辞書ファイルへ追加してから解析をする

cp /usr/share/john/password.lst password.lst

で辞書ファイルをコピー

echo "Passw0rd!" >> password.lst

で Passw0rd! を末尾に追記

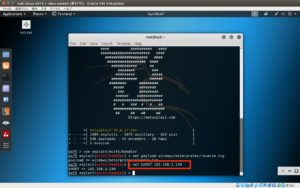

john --wordlist=password.lst --format:nt hash.txt

として使用するファイルを

password.lst に変更し再度実行すると

Passw0rd! (Administrator)

の部分から

Administrator ユーザパスワードがPassw0rd!

であることがわかる

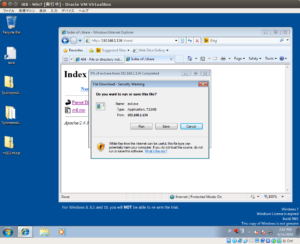

また

Kali LinuxでJohn The Ripper,hydraによるパスワード解析

では

hydra による解析も掲載されているので

こちらも参考に