DVWAは

Web アプリ監査ツールのテストに使うやられサーバーです

DVWA は

Damn Vulnerable Web Application

の略

Random Stome というオープンソースプロジェクトで作成されています

これは、複数の脆弱性をもつテストのための Web アプリです

これを動かすには

PHP と MySQL が必要です

これらの機能をもったサーバでもOKですし

XAMPPでも使えます

まずは、DVWA をダウンロードします

http://www.dvwa.co.uk/

へアクセスし

download をクリックしてダウンロードします

ダウンロード完了すると

DVWA-1.0.7.zip

がダウンロードされているので

unzip DVWA-1.0.7.zip

で解凍し

ドキュメントルートへ移動します

web サーバー(ubuntu)なら

/var/www/

xampp なら

/opt/lampp/htdocs/

へ移動します

今回は

/var/www/

へ移動しました

cp -rp dvwa /var/www/

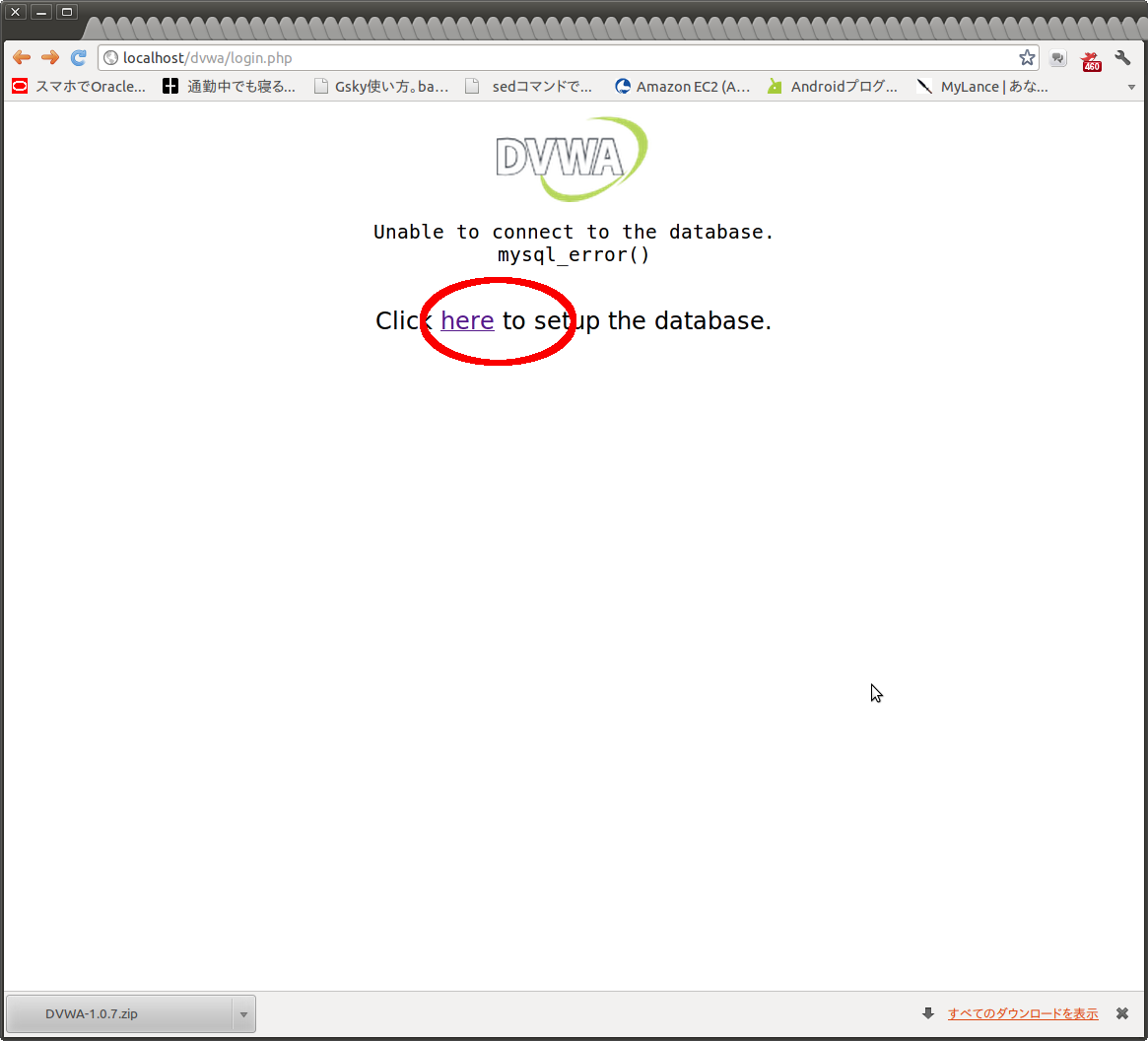

これで、ブラウザから

http://localhost/dvwa

とすると

エラーメッセージがでます

これは、データベースが作成されていないためです

このため here をおして設定画面に写ります

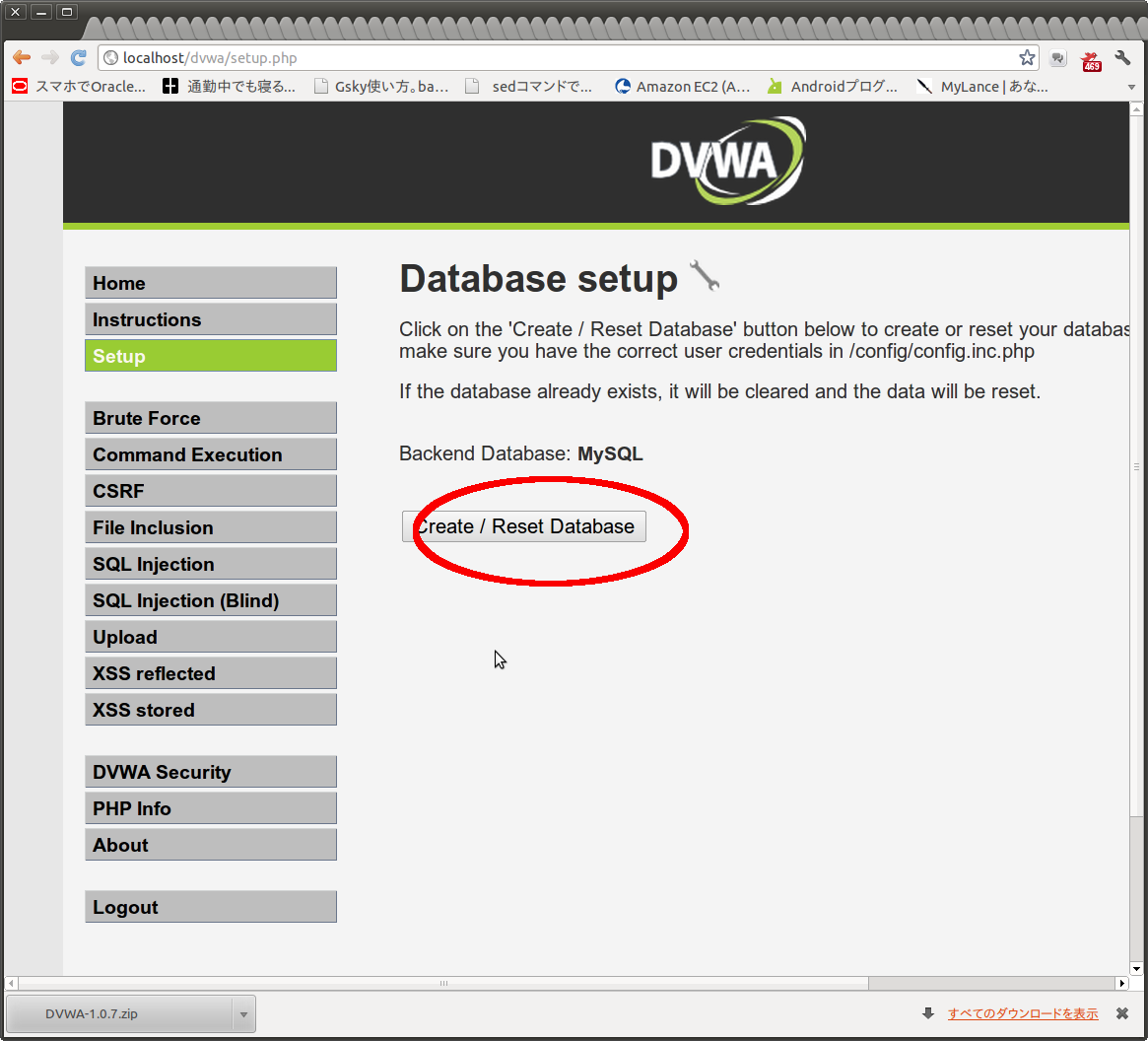

先に、データベースのセッティングを行います

端末を開いて

vim /var/www/dvwa/config/config.inc.php

で設定ファイルを開き

18行目の

$_DVWA[ ‘db_password’ ] = ”;

に MySQL の root パスワードを入れます

$_DVWA[ ‘db_password’ ] = ‘rootパスワード‘;

というように ” の間に入力します

終わったら保存して閉じます

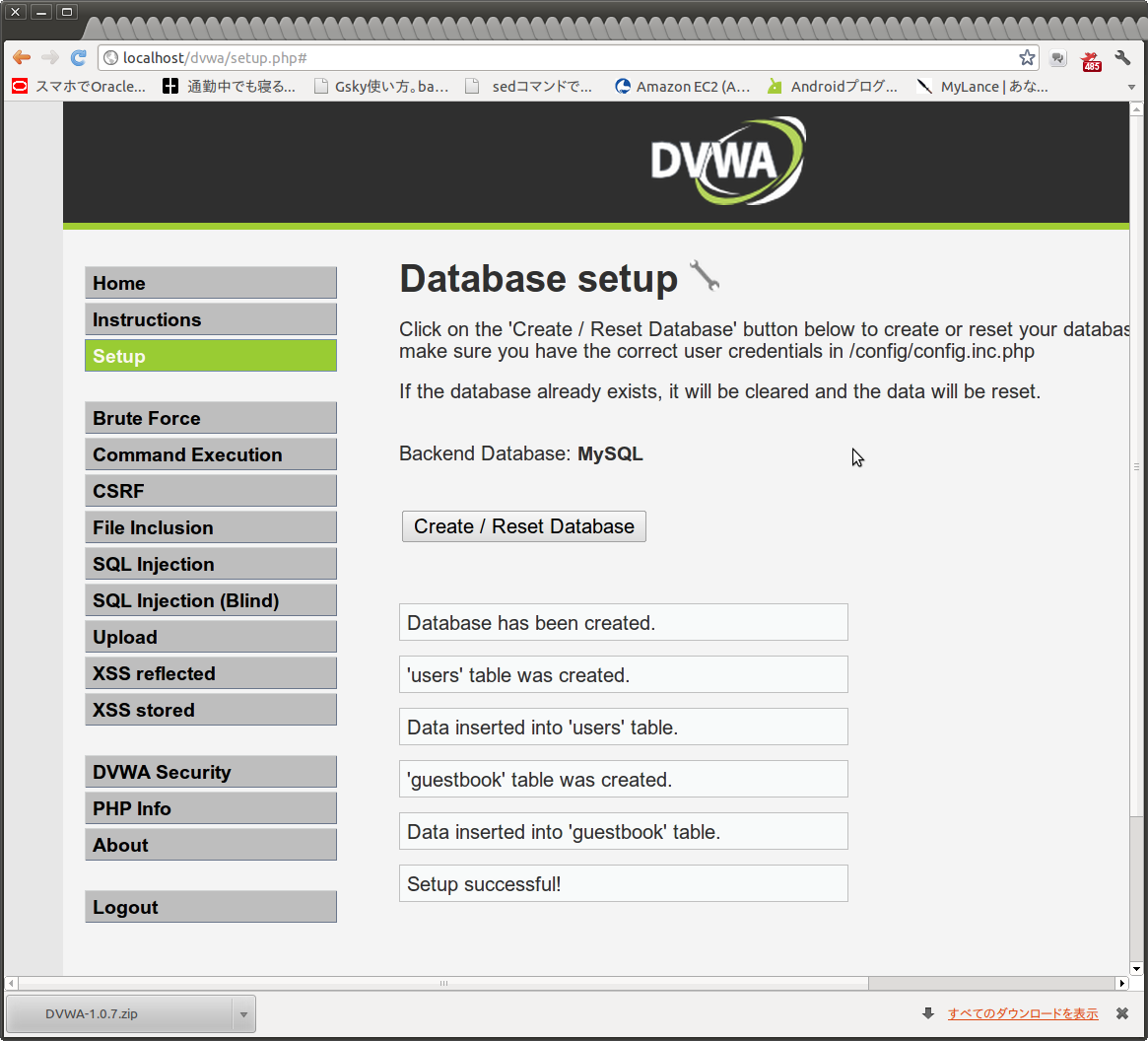

次に、 Create/Reset Database

をクリックして データベースを作成します

これで、以下のような画面ができれば成功です

ここまで完了したら、ログインしてみます

http://localhost/dvwa

へアクセスすると

ログイン画面になります

デフォルトのパスワードなどがわからなかったので

dvwa admin password

で検索しました

デフォルト設定のままなら

ユーザ名 admin

パスワード password

でログインできます

使いかたについては

Youtube が参考になります

DVWA-SQL INJECTION : LOW Level

で検索すると

http://www.youtube.com/watch?v=oMV0JZVxvdQ

にあるように、様々な事例がでます

英語の説明ですが、使いかたを見るには充分と思います

月別: 2012年5月

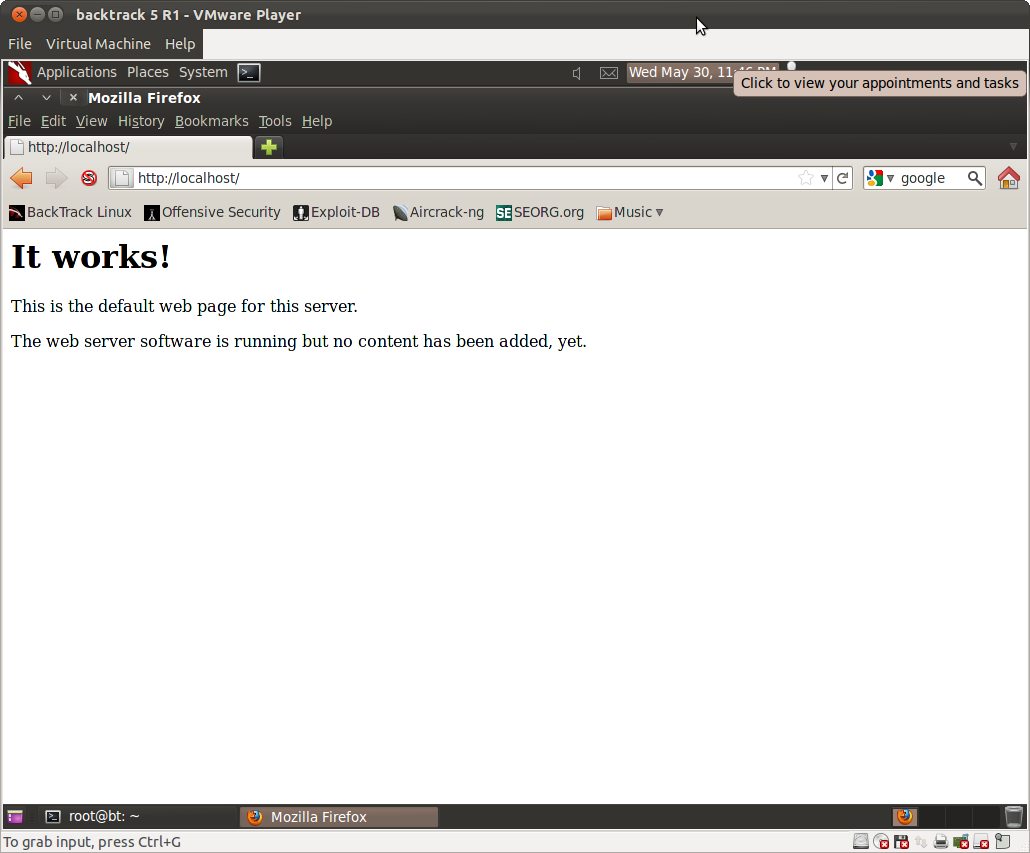

BackTrack 5 R1 apache2 起動

BackTrack 5 R1

で

apache2 起動するには

端末を Ctrl + Alt + c

で開いて

service apache2 start

で起動します

起動確認するには

firefox &

で

firefox を起動し

Alt + d で

URL 入力へ移動し

localhost

で

以下のような画面が表示されれば成功です

今回は

8 Steps How to Share Folder in Backtrack 5 R1 to Make Accessible in Windows

を参考にしました

BackTrack 5 R1 インストール

セキュリティの勉強のため、

backtrack 5 R1 をインストールします

すでに新型がでていますが

今回あえてこれをインストールしたのは

セキュリティの実験のためです

backtrack 5 R1 に収録されている

Apache つまり web サーバーには脆弱性があります

これを

Apache Killer というツールを使った場合、

どのような状態になるかを調べるためです

最新の Apache ならおそらくは対応されてますが

それができない場合の対処としては

mod_rewrite などを使い

Range ヘッダーで範囲指定を行う数を制限するという方法もあります

インストールするのは

VMware Player の仮想マシンです

今回は、

Hacker Japan (ハッカー ジャパン) 2011年 11月号 [雑誌]

に収録されていたISOファイルを使いました

ダウンロードしようとしたのですが、すでに

新しいものになっていたため、これを使いました

VM で作るときには

OSを Linux で選択し

Ubuntu ベースなので、ubuntu を選択します

Back Track 5 R1をVMWare Playerで動作させる方法

には windows で行うときの方法が掲載されていました

backtrack 5 を起動した時には

startx

を実行しないと、GUI画面が表示されず

端末のまま操作することになります

また初期のままだと

root パスワードが

toor という状態なので、

passwd コマンドを使って

新しいパスワードを設定するようにしましょう

セキュリティイベントCTF (Capture The Flag )

CTF (Capture The Flag )

とは

世界各地で開催されているセキュリティ技術を競うコンテストの総称になります

クイズ形式や模擬的な攻防戦などがあります

日本でも開催されています

http://www.seccon.jp/

また、セキュリティ関連だと

http://ja.avtokyo.org/projects

があり、

日本から DEFCON CTF へ出場、入賞することを目的としたプロジェクトもあります

また、韓国で

CODEGATE CTF という国際的なセキュリティカンファレンスが

2008年から開催されています

URLは

http://www.codegate.org/

となります

昨年から

CODEGATE CTF で優勝したチームには

アメリカで開催される

世界最高峰のCTF DEFCON CTF 本戦にでられるようになったようです

CODEGATE CTF で出題されたのは

・Vulnerab

リモート Exploit,Web関連

・Binary

バイナリ解析

・Network

ネットワーク解析

・Forensics

フォレンジック関連

Misc

トリビア系

というものだったようです

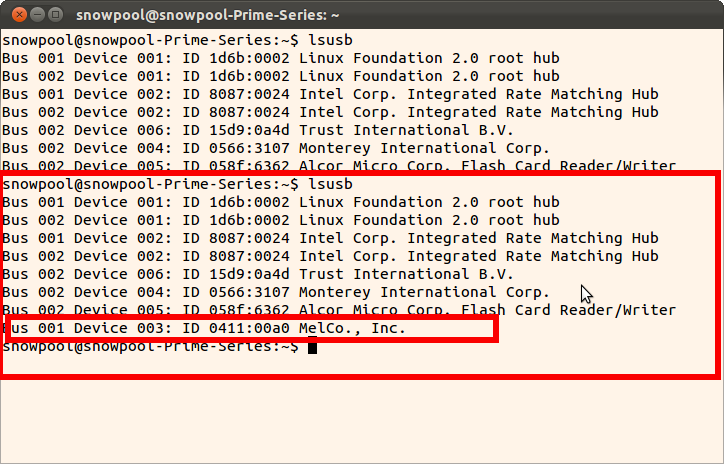

wireshark でUSB監視

wireshark で USBメモりのデータの流れをチェックできます

ただし、条件つきですが

Linuxカーネルで

usbmon

が有効になっていることが条件です

backtrack5 SR1

ubuntu

のカーネルでは有効なので、問題ありません

やりかたは単純です

まず、USBメモりを Linux パソコンに指します

今回は、

ubuntu 11.10 64bit で行っています

そして、lsusb で確認します

下の赤枠でかこってあるほうが

USBメモりを指した後です

デバイスが追加されています

次に wireshark を起動します

管理者権限がほしいので

sudo wireshark

で実行し、パスワードを入力します

警告などがでますが、きにせず起動します

起動後、USBをキャプチャすればOKです

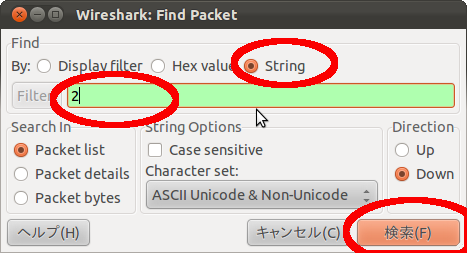

パケットからUDIDを調べるには

iPhone のUDID

UDID とは

Unique Device Identifier

これは機器固有の端末番号のようなもので

ほぼ盗聴不可能なネットワークである携帯電話網ではこれを利用して認証を行うこともある

いわゆる簡単認証というもの

ただし、これをインターネットで使うアプリでやってしまうと

盗聴でなりすまされる可能性が極めて高いので

iOS 5 からは非推奨となっています

UDIDを合法的に取得するには

端末を iTunes につないで

デバイスのアイコンをクリック

シリアル番号をクリックすると

識別子という数値がでてきます

これがUDIDになります

また、アプリの

UDIDit

でも確認できます

Facebook ページにアプリを追加するには

最近、講習の準備などで忙しくて滞っていた facebook アプリ開発の勉強を再開

今回も参考書籍は

10日でおぼえるFacebookアプリ開発入門教室 (10日でおぼえるシリーズ)

実際には10日で覚えるのは無理な気がするけど

まぁそれはおいておきましょう

今回は

facebook ページにアプリを追加するところでつまづきましたのでメモ

書籍によれば

browser を起動して

http://www.facebook.com/dialog/pagetab?app_id=アプリID

&redirect_url=http://www.facebook.com

とかいてあるけど、

これだとエラーとなってしまいました

これを

http://www.facebook.com/dialog/pagetab?app=アプリID

&next=http://www.facebook.com

とすると、ページタブを追加する画面がでました

今回は、

facebook ページ アプリ 追加

で検索した結果表示された

ページタブアプリ(iframe)の作成とFacebookページへの追加方法

を参考にさせていただきました

最近のマルウェア

現在のマルウェアの多くはプログラムの実行を除いて

web ページ閲覧時とか

USBメモりなどの外部記録媒体を接続した時に感染するものがほとんど

このとき、感染するプログラムは

ダウンローダーとよばれる小さいプログラム

このダウンローダーは

ウイルス本体やアップデートをネットワーク越しに取り込んで実行する

というもの

最近の例をだすと

スマホのアプリの自動アップデートにちかい動き

このような2段階攻撃になったのは

機能部分まで含んだプログラムだと

サイズが大きくて、アンチウイルスとかで見つかりやすい

そして

最新のマルウェアを仕込みやすいということ

そして、スマホに多かったマルウェアのように

最近のものは

自動更新機能とか

外部への連絡通信機能も持っている

よくある、アップデート攻撃もこれとにたような動作かもしれない

このような動きをしている場合

wireshark などで通信を取得すれば

怪しい動きなどの詳細データを得ることができるようだ

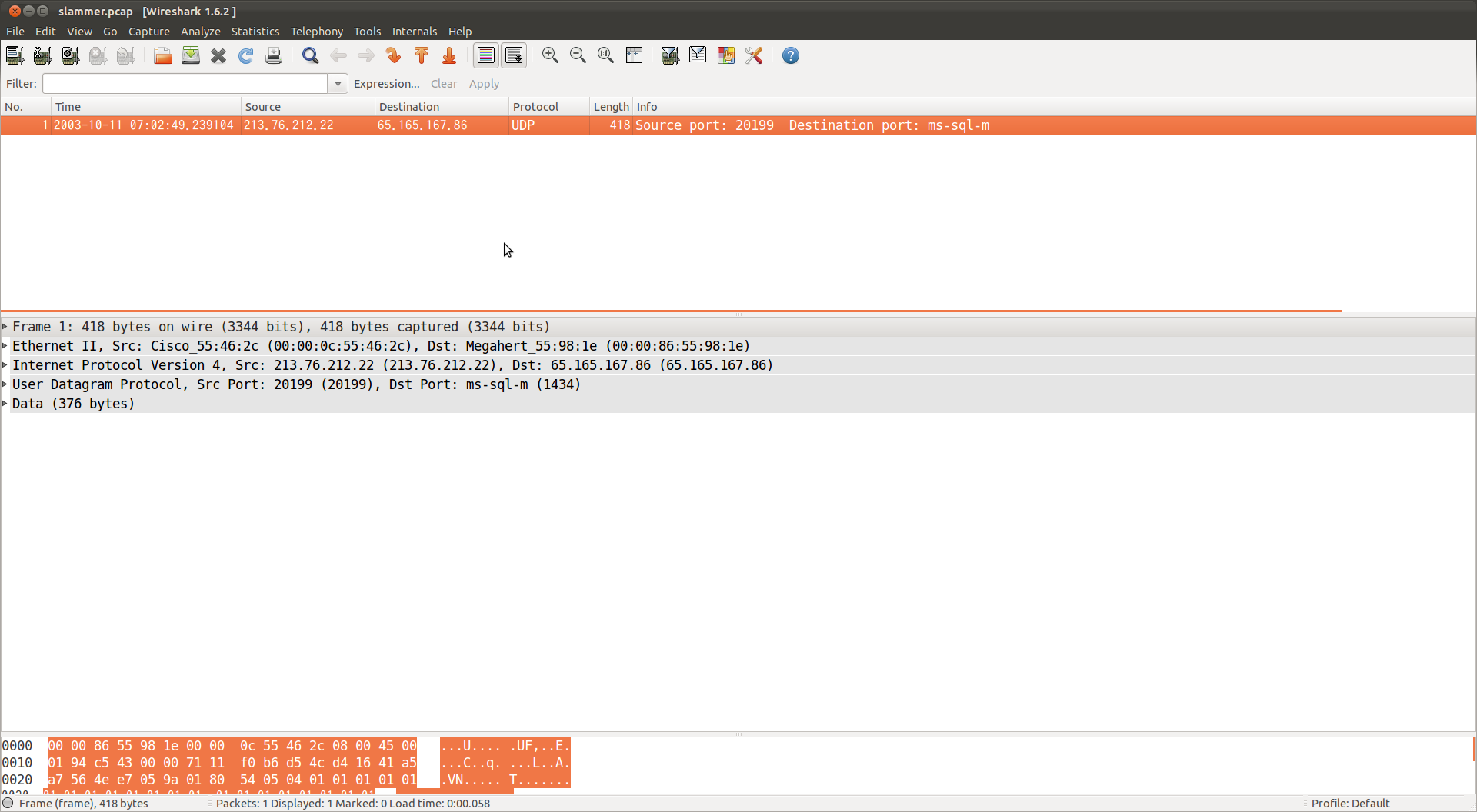

これが、 wireshark で実際に読み込んだ内容

パケットは1つしかない

source(送信元) である 213.76.212.22

から

Descriction(送信先)になる 65.165.167.86

への

UDP パケットのみ

ちなみに、UDP 1434 ポートは

MS-SQL-M

というSQLで使うポート

SQLはデータベースにつかう言語

普通に考えれば、

SQLはやりとりする範囲のPC

つまり、社内などのローカル環境のみのはず

でも、これだと、送信先は外部なので、かなり怪しい

というか、外部にデータベース内容がでているので、アウト

意外にパケットが少なかったけど

slammer そのものが

1つのパケットからなるワームということ

length (ファイルの大きさ)

が

418

とあるように

418 byte

しか大きさがない

実際には

Data (376bytes)

とでているように

376byte しかない

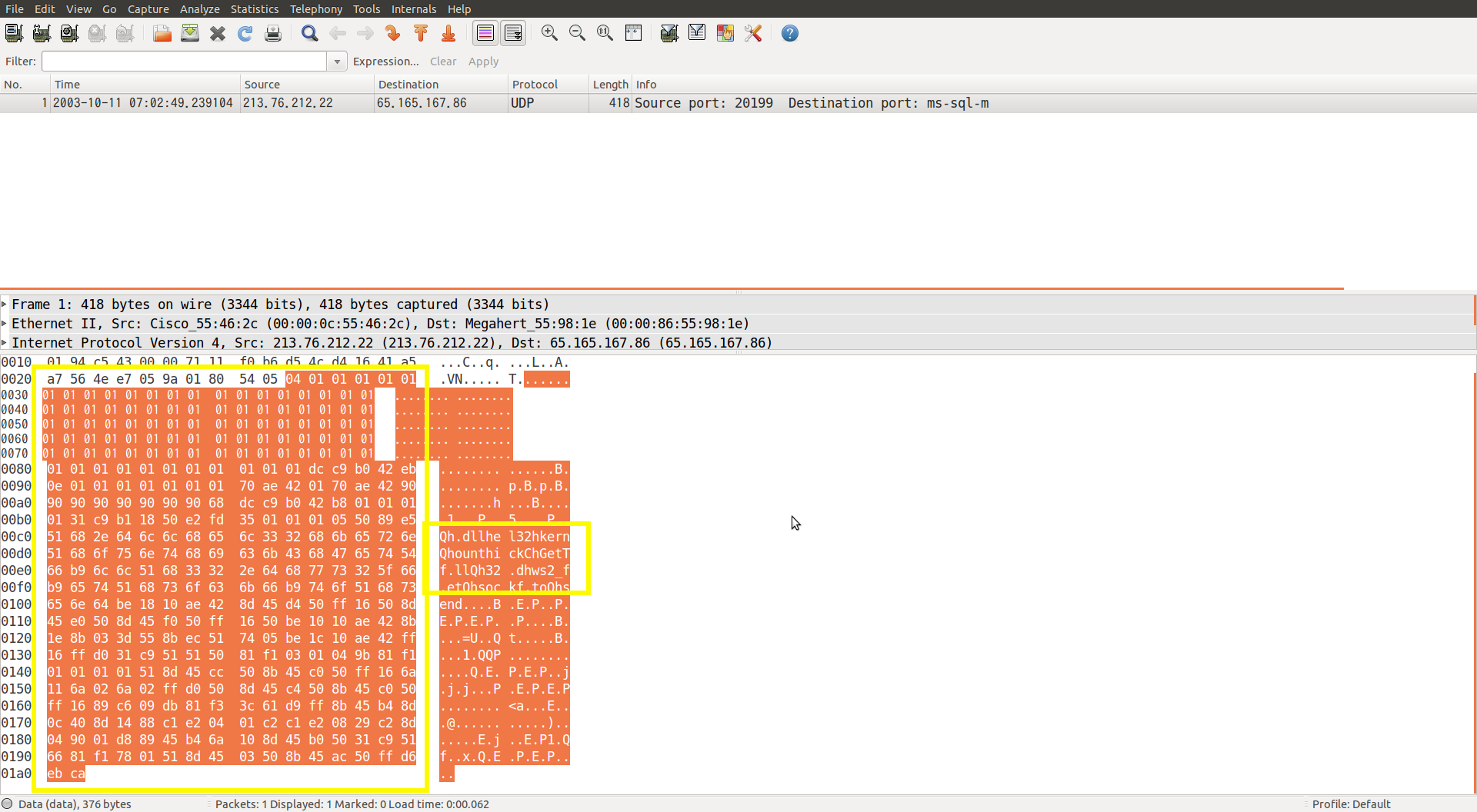

これを見てみると

データ部分の最初が

04 01 01 01 01

というようになっている

この 01 01 を繰り返すのは

バッファオーバーフローを狙った時によく見られる動作

なので、これもかなり注意するところ

そして

h.dllhel32hkernQhounthickChGetTf

という文字がデータから確認可能

この文字列は Windows API らしいけど

MS-SQL-M の場合、

ホスト名やポート番号が含まれても

dll

Get

のようなAPIの文字列は含まない

これらの結果から

・外部に送信されている

・使われているのはデータベースのポート

・APIの文字列を含んだ文字列が送信されている

・バッファオーバーフロー攻撃の可能性あり

というように解析ができる

ネットワーク解説をするには

source の相手のIP

送信しているポート

通信しているパケット量やエラーメッセージ

データに含まれている文字列

これらに注目するようだ