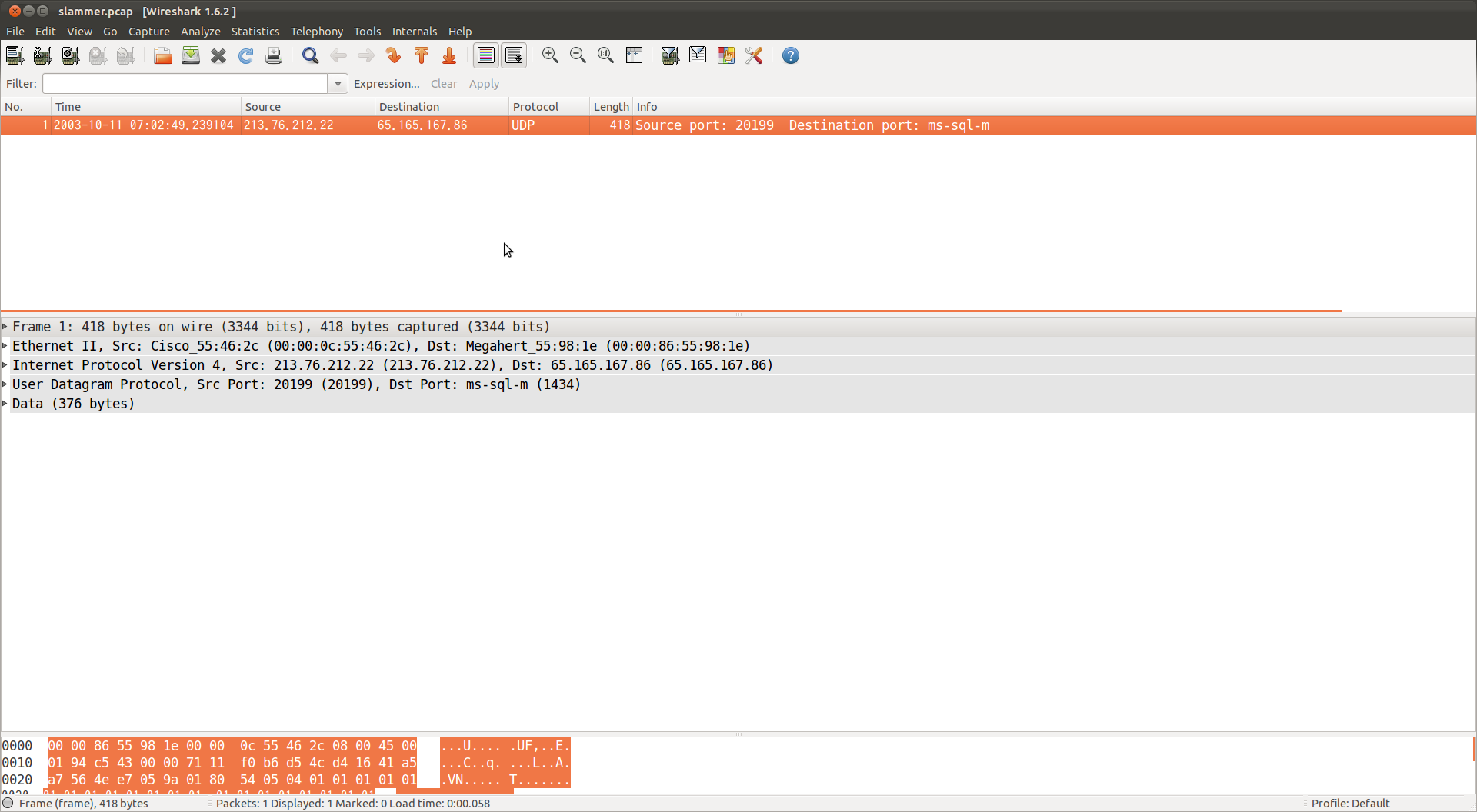

これが、 wireshark で実際に読み込んだ内容

パケットは1つしかない

source(送信元) である 213.76.212.22

から

Descriction(送信先)になる 65.165.167.86

への

UDP パケットのみ

ちなみに、UDP 1434 ポートは

MS-SQL-M

というSQLで使うポート

SQLはデータベースにつかう言語

普通に考えれば、

SQLはやりとりする範囲のPC

つまり、社内などのローカル環境のみのはず

でも、これだと、送信先は外部なので、かなり怪しい

というか、外部にデータベース内容がでているので、アウト

意外にパケットが少なかったけど

slammer そのものが

1つのパケットからなるワームということ

length (ファイルの大きさ)

が

418

とあるように

418 byte

しか大きさがない

実際には

Data (376bytes)

とでているように

376byte しかない

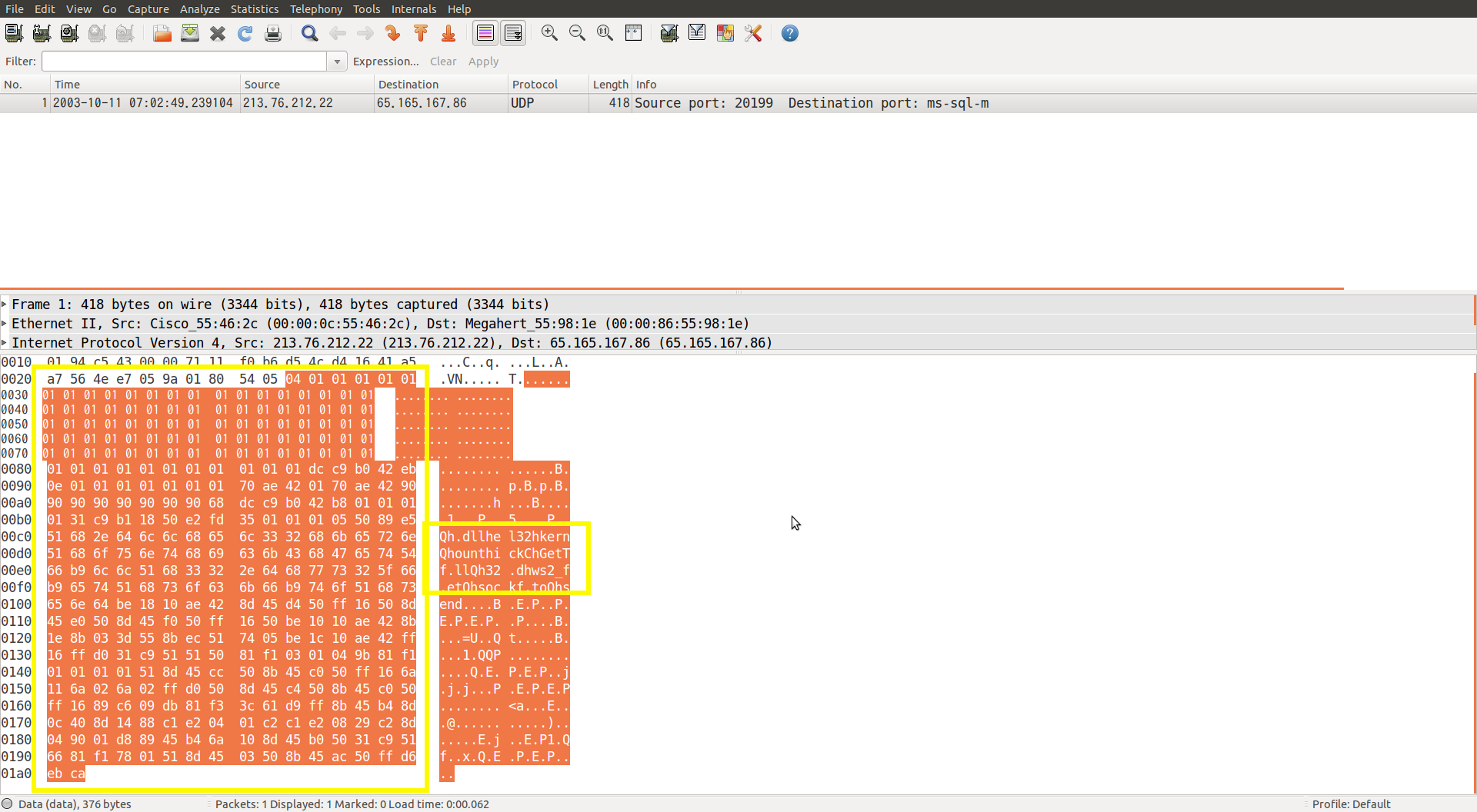

これを見てみると

データ部分の最初が

04 01 01 01 01

というようになっている

この 01 01 を繰り返すのは

バッファオーバーフローを狙った時によく見られる動作

なので、これもかなり注意するところ

そして

h.dllhel32hkernQhounthickChGetTf

という文字がデータから確認可能

この文字列は Windows API らしいけど

MS-SQL-M の場合、

ホスト名やポート番号が含まれても

dll

Get

のようなAPIの文字列は含まない

これらの結果から

・外部に送信されている

・使われているのはデータベースのポート

・APIの文字列を含んだ文字列が送信されている

・バッファオーバーフロー攻撃の可能性あり

というように解析ができる

ネットワーク解説をするには

source の相手のIP

送信しているポート

通信しているパケット量やエラーメッセージ

データに含まれている文字列

これらに注目するようだ