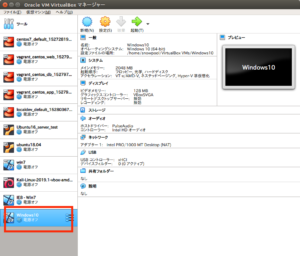

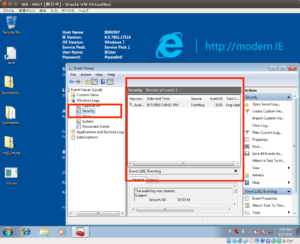

Windows10 仮想マシン構築その2

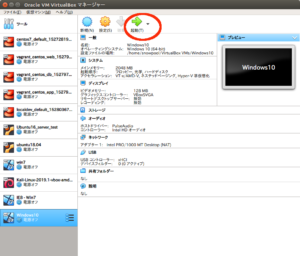

仮想マシンのいれものができたので

起動をクリック

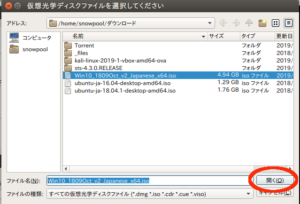

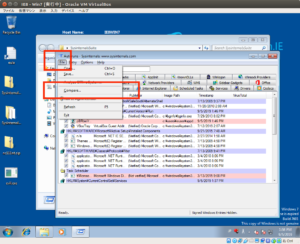

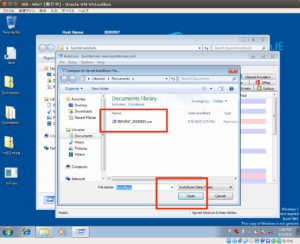

すると起動ハードディスクの選択になるので

Windows10 のISOファイルを指定

前回ダウンロードした

Win10_1809Oct_v2_Japanese_x64.iso

を指定

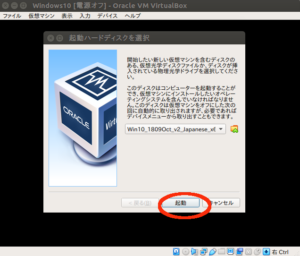

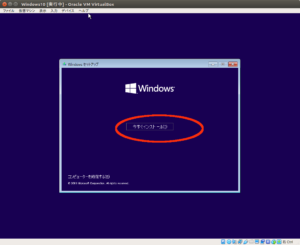

起動をクリックすると

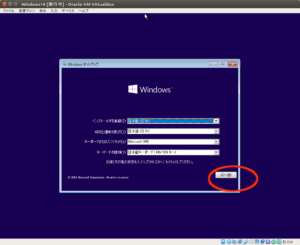

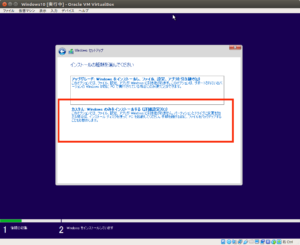

インストール画面になるので

設定はデフォルトのままで

次へをクリック

今すぐインストール

をクリック

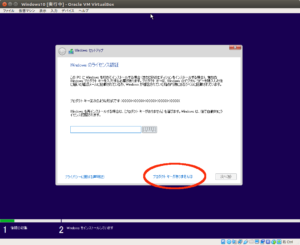

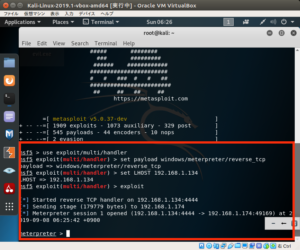

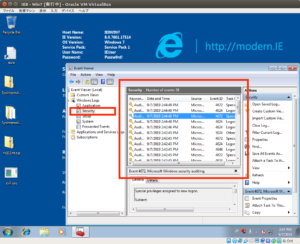

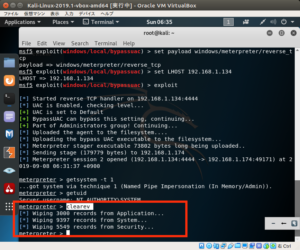

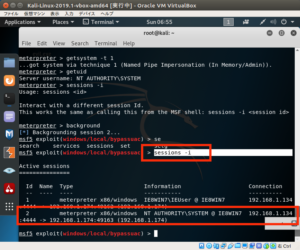

今回は実際に使用する用途はセキュリティの実験につかうので

プロダクトキーがありません

をクリック

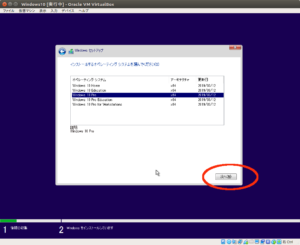

OSの種類では

Windows 10 Pro を選択

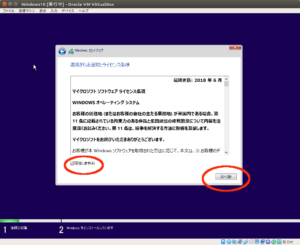

ライセンスに同意しますにチェックをいれ

次へをクリック

インストール種類は

カスタム Windows のみをインストールを選択

これはセキュリティの実験のため

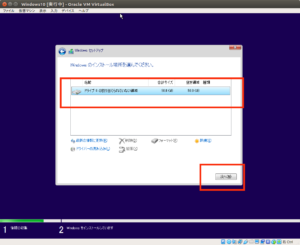

インストール場所は

デフォルトのドライブの割り当てられていない領域のままでOK

これでインストールが実行される

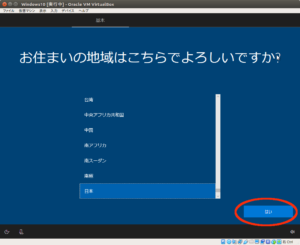

再起動後に地域設定がでるので

日本にしてはいをクリック

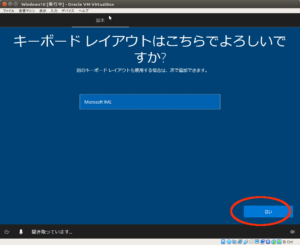

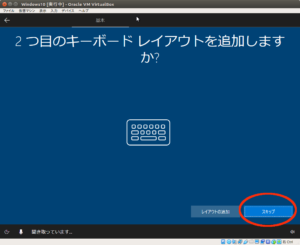

キーボード設定もそのまま

Microsoft IME にしてはいをクリック

他のキーボードの使用予定はないのでスキップをクリック

ネットワーク設定は個人用に設定をクリック

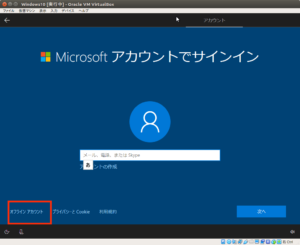

アカウント設定は

オフラインアカウントをクリック

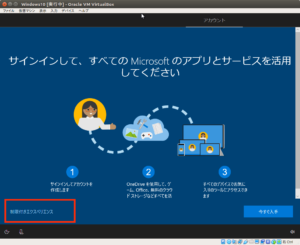

次に

制限付きエクスペリエンスをクリック

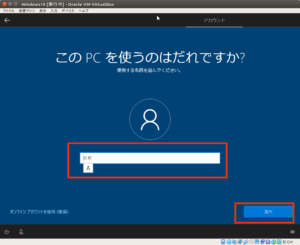

アカウントに使う名前を入力し次へをクリック

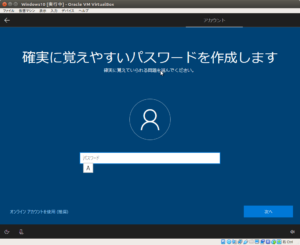

パスワード設定画面になるので設定

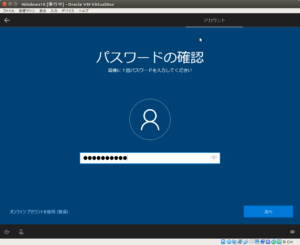

再度確認画面になるので再度おなじパスワードを入力

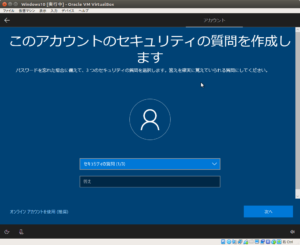

次にセキュリティの質問の設定

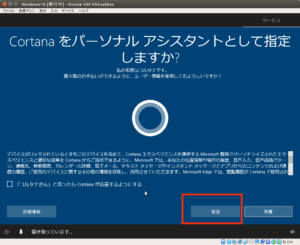

次に Cortana の設定があるけど拒否をクリック

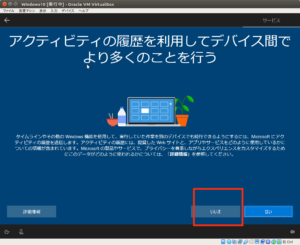

アクティビティの設定では

いいえをクリック

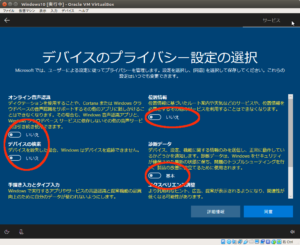

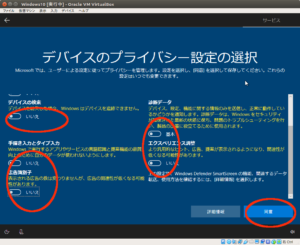

次にデバイスのプライバシー設定

これはすべていいえにして同意をクリック

下にスクロールして項目がでてくること

デフォルトがすべてはいになっているので注意

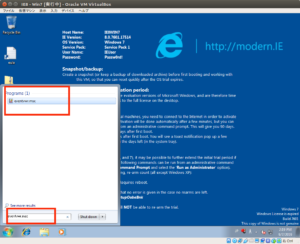

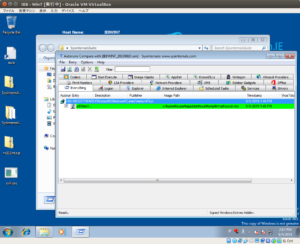

その後インストールは自動で行われ

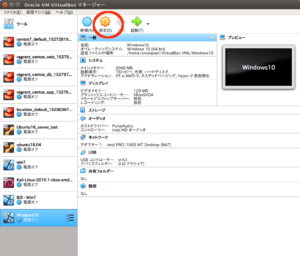

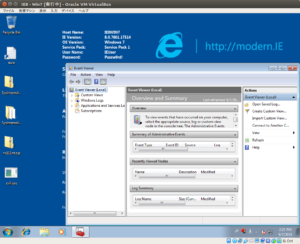

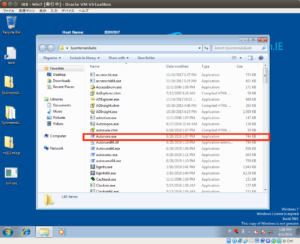

設定が終わるとデスクトップ画面が表示されるので

一度シャットダウン

VirtualBox の設定をクリック

ストレージで

Windows の iso ファイルをクリックし

光学ドライブからディスクを除去をクリック

これで期限がくるまでの間、Windows 10 の仮想マシンを使用することが可能になる