TCP SYN スキャン

今回は

KaliLinux

metasploitable

Windows10

の3つの仮想マシンを

VirtualBox で起動

今回はTCP SYNスキャンを行う

この3つを起動したら

KaliLinux で

wireshark &

で

バックグラウンドでwireshark を起動

キャプチャ対象は eth0

次に KaliLinux から Windows10 に対して

445ポートをスキャン

まずは開いているポートに対して実行

nmap -sS -p 445 192.168.1.166

を実行

次に

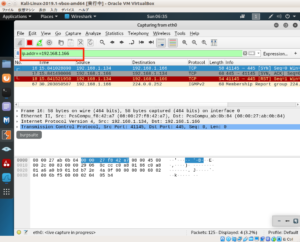

wireshark のパケットを Windows10 のみにするので絞り込み

ip.addr==192.168.1.166

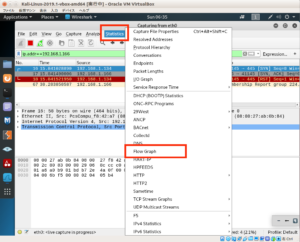

さらに見やすくするために

フロー図を表示する

Statistics > Flow Graph

でフロー図を表示

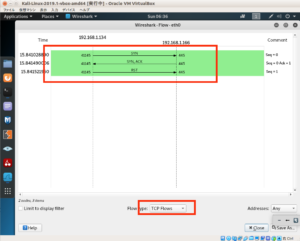

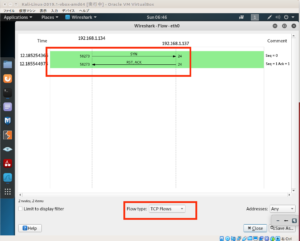

すると3回のやりとりがあるのがわかる

2回めの

SYN ACKまでは

TCPフルコネクトスキャンと同じだけど

RSTパケットを3回めで送ることで

通信を途中で止めている

次に閉じているポートに対して実行

今回は Metaspliitable に対して実行

nmap -sS -p 24 192.168.1.137

を実行

次に

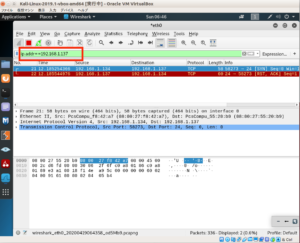

wireshark のパケットを Metasploitable のみにするので絞り込み

ip.addr==192.168.1.137

さらに見やすくするために

フロー図を表示する

Statistics > Flow Graph

でフロー図を表示

すると今回は

2回のやりとりになる

TCP SYN スキャンは

ポートが開いていても通信を確立しているせず

RSTパケットを送り途中で通信をやめるので

サービスログに残らない

このためステルススキャンとも言われている

なおTCP SYNスキャンには root 権限が必要

nmap でスキャンの種類を指定しないと

TCP SYN スキャンで行うようになっている