本日 Twitter Bootstrap

をつかったマッシュアップの

講習に参加します

Twitter Bootstrap

について、参考サイトを紹介していただきました

動画でみることができるので

分かりやすいと思います

以下がそのサイトです

#01 学習に必要なファイルを揃える

以前、動画でまなぶDVDの教材がありました

この教材では基礎でしたが

今後は

このサイトのように動画で学習できるものが多くなりそうです

Ustream と 再現可能な内容

そして

パスワードつきで閲覧というようにすると

限定メンバーでの

オンラインセミナーなどもできそうです

月別: 2012年4月

ワークショップセミナーの準備

明日、Web API を使ったワークショップセミナーで

twitter bootstrap

を取り扱うので

その準備です

楽天ウェブサービスデベロッパーID、アフィリエイトIDの取得

で

楽天の

デベロッパーID、アフィリエイトIDを取得

次に、

https://e.developer.yahoo.co.jp/dashboard/

で

YAHOO!アプリケーションIDの取得

参考サイト

Yahoo アプリケーションIDを取得(図解)

さらに

xampp の curl を有効化の確認のため

sudo /opt/lampp/lampp start

で

xampp を起動

sudo vim text.phpで

<?php

phpinfo();

?>

で curl が有効になっているのを確認

これについては

XAMPPでcurlやopensslなどのPHPエクステンションを有効にする方法

を参考にしました

最後に

超便利!Twitter BootstrapでさくさくWeb開発

で予習しておこうと思います

楽天ウェブサービスデベロッパーID、アフィリエイトIDの取得

明日の講習に使うため

楽天ウェブサービスデベロッパーID、アフィリエイトIDの取得

が必要になりました

このときに行ったメモです

まず、ほかのAPIと同じように、まずはIDがないとできません

楽天ウェブサービスデベロッパーID、アフィリエイトIDの取得

で検索し

楽天デベロッパーIDの取得方法

を参考にIDを取得します

なお、API関連は更新日時の新しいサイトを参考にしないと

仕様変更などにより使えないことがあるので注意が必要です

http://webservice.rakuten.co.jp/

へアクセスし

まず、楽天の会員登録をします

続いて、

楽天ウェブサービスデベロッパーID

の登録のための画像認証による

ワンタイムパスワード認証になります

はじめて楽天に登録した場合、登録完了のメールがきます

楽天ウェブサービスデベロッパーID

のメールに関しては10分ほど遅れてとどくようでしたが

規約が変わったのか、私が行ったときには

ログイン画面で認証を行うことで確認できました

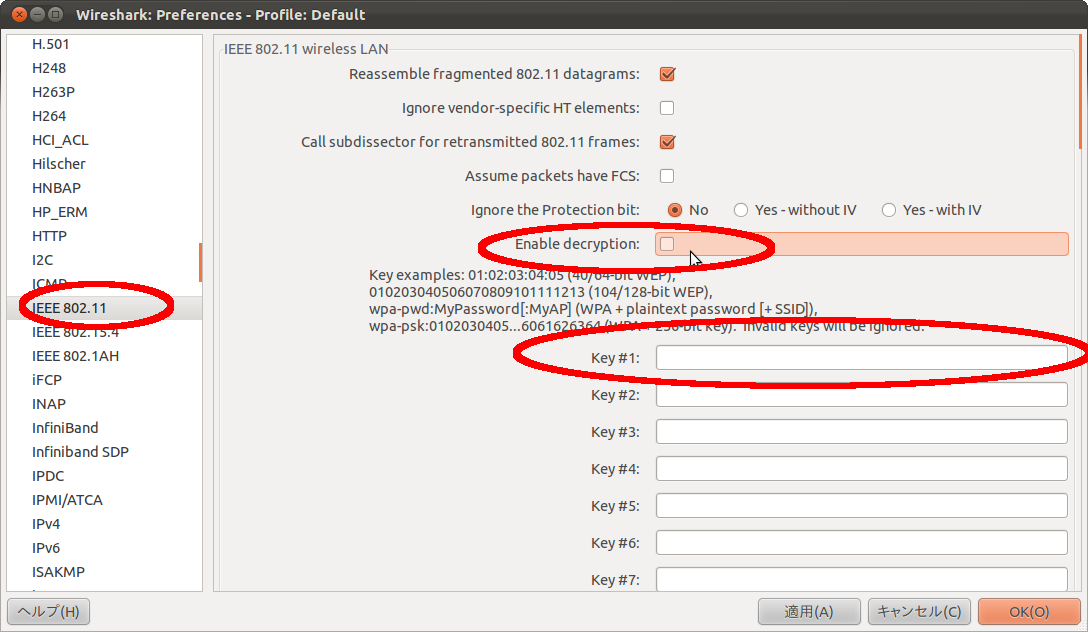

暗号キーを16進数で入力するときの参考サイト

wireshark で 無線LANのパケットを覗くには

設定をするときに ASCIIコードではなく16進数でキーを入力する必要があります

通常、1~Fということでそんなに悩まないのですが

暗号キーやパスフレーズになると、わかりにくいと思うので

変換したときの一覧が載っているサイトがあったので紹介です

他のワイヤレスネットワークでTrueMobile 1150シリーズを使う:DellTM TrueMobileTM 1150 シリーズ ユーザーズガイド

このように、大文字、小文字も含めてたくさんの入力変換が必要になるので

これを手打ちで調べていたら、かなりの時間をロスします

そのうち、ASCII から16進数に変換するスクリプトを作って置こうと思います

PPPoE

PPPoE は

PPP over Ethernet の略で

PPP を Ethernet 上に載せるプロトコルです

PPPoE は大きく分けて

・ディスカバリステージ

・セッションステージ

になります

Wireshark で

Statistics > Flow Graph

で

キャプチャしたパケットから

PPPoE のフローをみると、その様子がわかります

流れとしては

まず

ディスカバリステージで

最初にクライアントがブロードキャストあてに

PADIを送り、

IP通信網側の

BAS(Broadband Access Server)

でこれに応答してセッションIDをクライアントに送付

以後、このセッションIDを使ってPPPoEセッションの確立をします

次にセッションステージ

こちらではクライアントとBAS(Broadband Access Server)との間で

MRU(MMaximum Reciev Unit) の

サイズ

認証プロトコルを決定し

認証フェーズへはいります

認証プロトコルで代表的なものとしては

PAP

CHAP

MS-CAPv2

などがあります

PAPは

残念ながら

ユーザ名、パスワードを平文で流すため

セキュリティ度は低いため、おすすめできません

wireshark で簡単に覗けます

CHAPは

チャレンジとよばれる乱数をもとに

ユーザ名、パスワードを暗号化するため

PAPよりは安全です

MS-CHAPは

名前から察するように MicroSoft の独自プロトコルで

CHAP を拡張したものです

これらの認証が無事に完了すると、

IPアドレス

DNSアドレス取得などを行う

IPCP通知要求が始まり通信可能となります

SMBプロトコル

SMBプロトコルについてのメモです

SMBは大きく分けると

・セッションを確立するための処理

・ファイル操作処理

となります

セッション確立後

クライアントとサーバーは

SMBコマンドを送受信してファイルを操作します

TreeConnect (0x03)コマンドは

リソースにアクセスするために

TID(TreeID)を取得

Create (0x05)コマンドは

ファイルをOpen/Create するためのコマンド

また、SMBは以下のようなIDを使用して共有リソースにアクセスします

・認証ユーザを識別するID

セッション後とに割り当てられるID

・TID(TreeID)

リソースへの接続を識別するID

・FID(FileID)

ファイルOpen などに使用するファイルを識別するもの

また、SMBは同じファイルでもFIDは頻繁に変更されるので

どのFIDを read したかを確認するには

直前の Create コマンドの結果を確認する必要があります

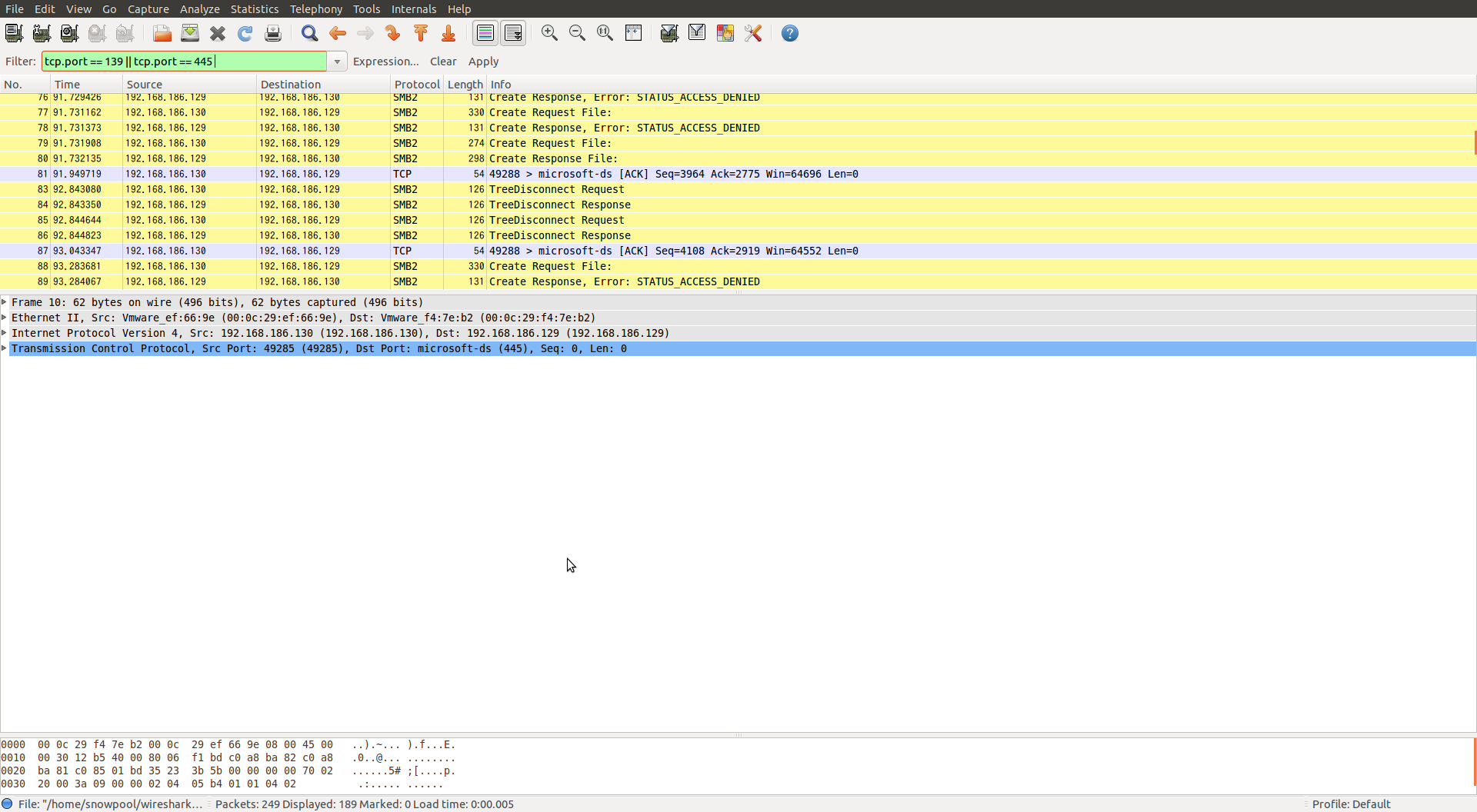

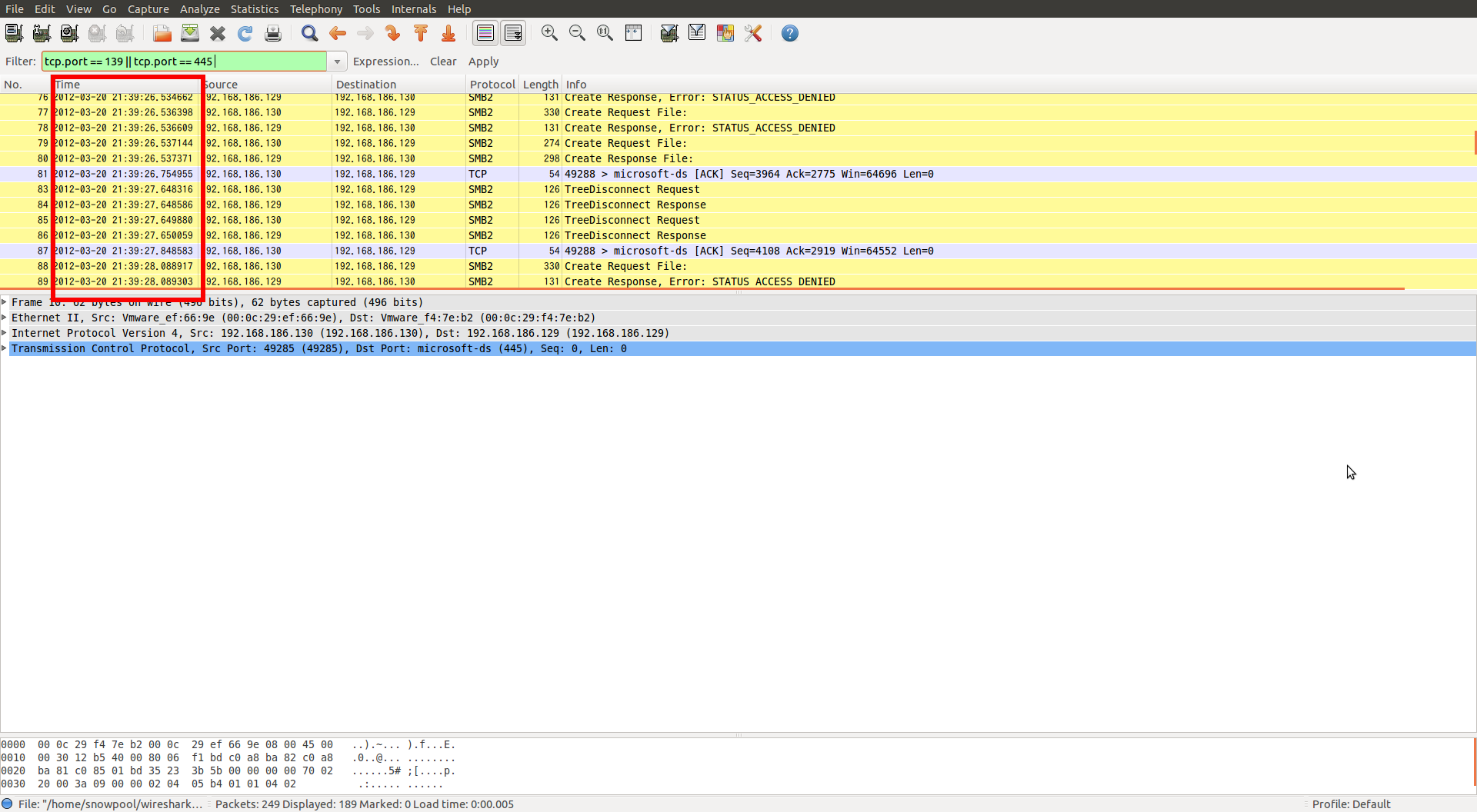

wireshark の表示時間の変更

wireshark のデフォルト設定では時間をみにくいので

設定を変更します

参考サイトは

WireSharkでタイムスタンプのフォーマットを変更する。

View >Time Display format >Time of day

で設定を変更します

初期設定は

Seconds Since Beginning of Capture 123.123456

と

Automatic (File Format Precision)

になっているので、これを

Date of Time of Day に変更します

これで、表示が見やすくなります

こちらが初期状態

そして、こちらが変更後

多少は見やすくなります

学習サイトの紹介

http://d.hatena.ne.jp/campanella/20120411

に興味のあるリンクがあったので紹介です

「はてな教科書」をgithub上に公開しました

と

だれでも無料動画で受験勉強できる『manavee』が凄すぎる

が個人的にはおもしろかったです

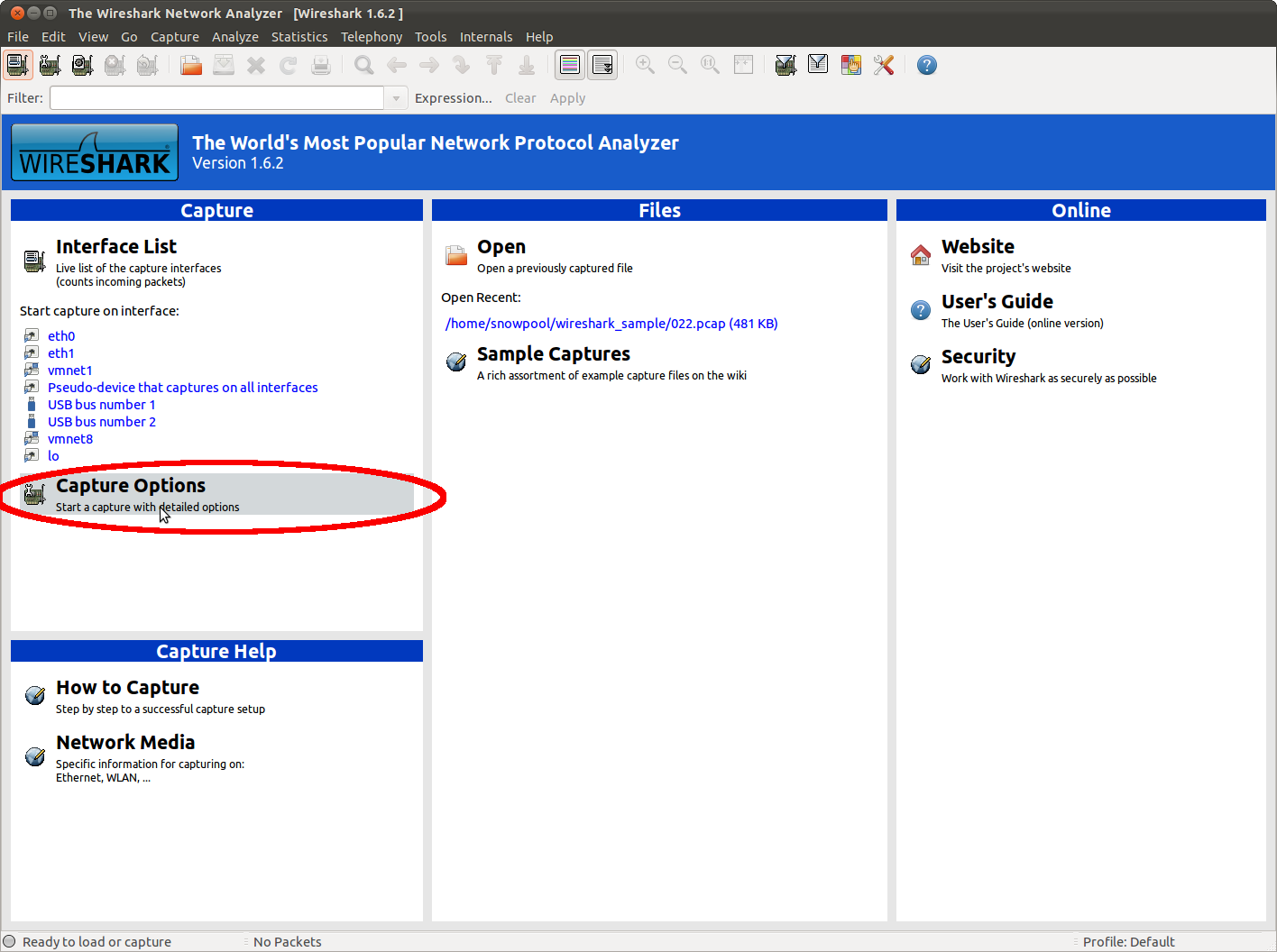

オプション画面でのフィルター設定

引き続き、wireshark 関連です

リアルタイムで通信データを監視するとき、不要な情報を

削ぎ、必要な情報のみをみるようにキャプチャーフィルターを設定します

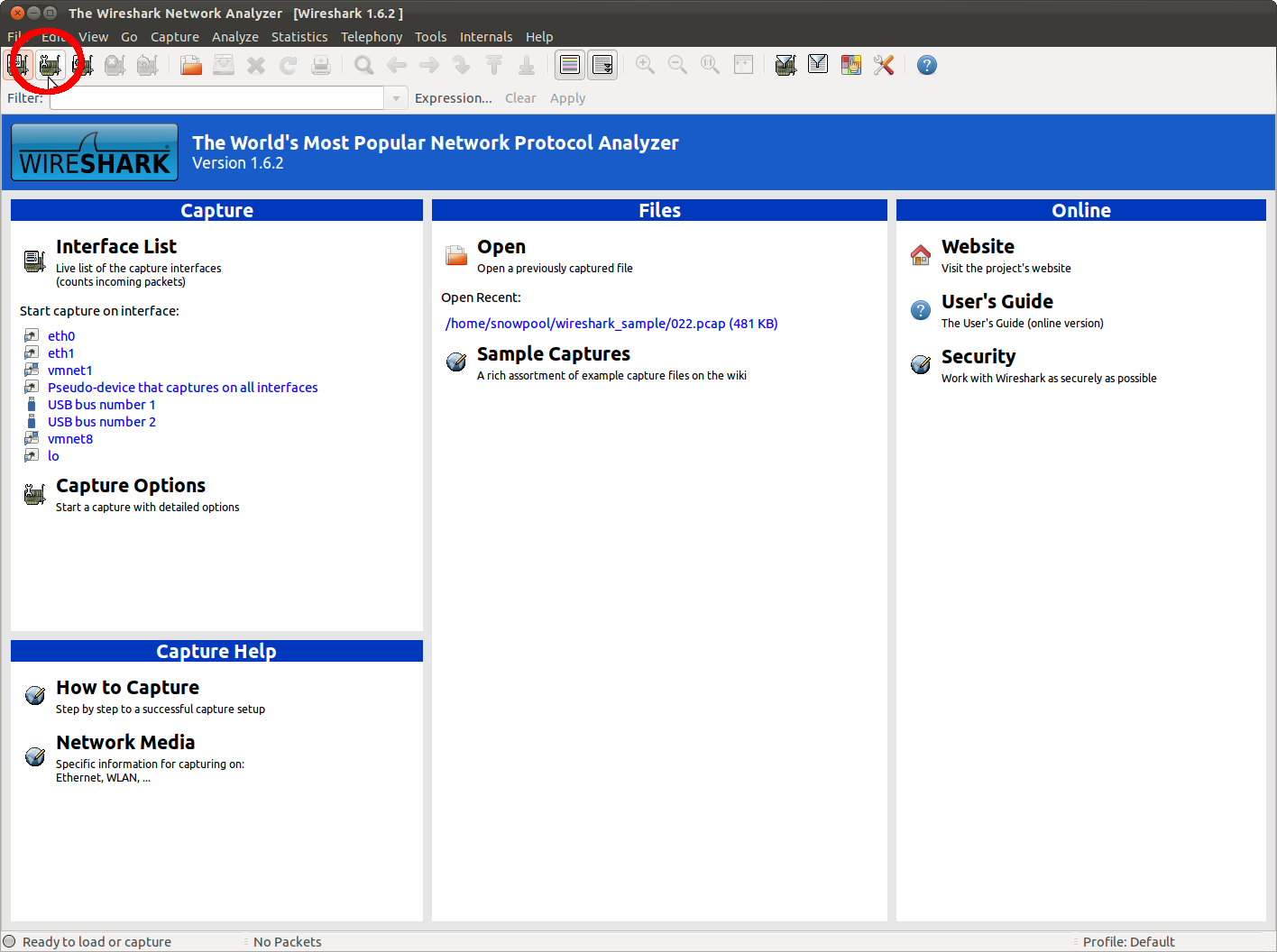

設定方法は、最初に wiresharkを立ち上げたときに

Capture Option をクリックする方法

または、メインツールバーの左から2番めにある

Show the CaotyreIotuibs ボタンをクリックする方法

または、Capture > Options を実行するか

ショートカットキーで

Ctrl + k で実行します

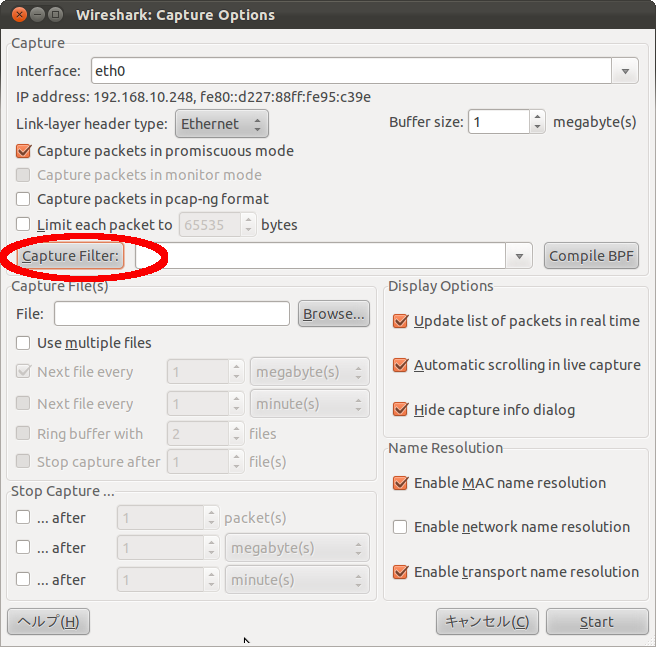

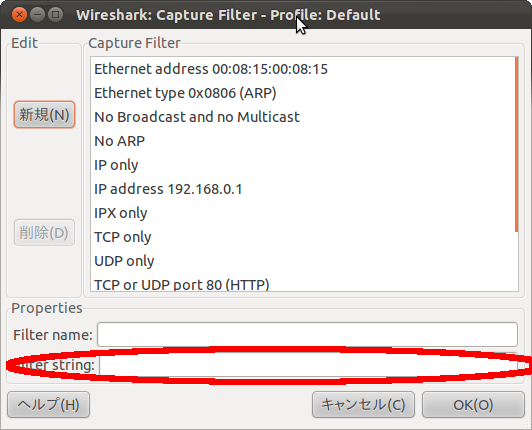

起動したら設定するには

Capture Filter をクリックして設定します

ただし、

ディスプレイフィルターとは違って

Filter string の右に

Exception ボタンがないので、そこまで細かく設定できません

ちなみに、今回勉強に使った書籍

Hacker Japan (ハッカー ジャパン) 2012年 05月号

についていたサンプルデータは

この機能を使って

eth,addr == 08:00:27:46:2c:20

というフィルターをつけて

LANすべてのパケットから

ubuntu 11.10 の仮想マシンのパケットだけを集めたものだそうです

これを活用すれば

Android とか iPhone のマルウェアが入っても通信内容を解析して

発見できるようになるかもしれません

ちなみに、hacker japan のwebサイトに

今回の特集のデータがダウンロードできるので

こちらも合わせてみるとより理解しやすくなります