aws CLI の設定

aws configure

を実行すると

対話形式で入力することで設定ができます

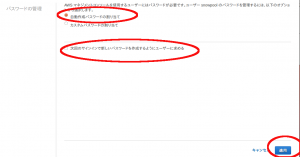

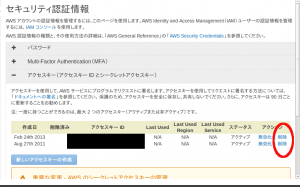

AWS Access Key ID [None]:

となるので

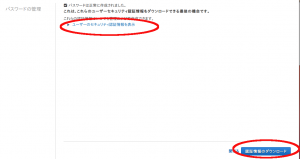

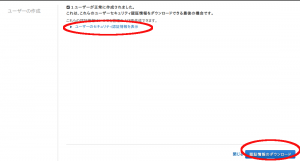

以前ダウンロードした

credentials.csv

を参考に Access Key Idを入力します

次に

AWS Secret Access Key [None]:

となるので

AWS Secret Access Key を

crendials.csv を参考に入力します

Default region name [None]:

となるので、デフォルトで使用するリージョンを設定します

AWSのリファレンス・リージョンとエンドポイント

http://docs.aws.amazon.com/ja_jp/general/latest/gr/rande.html

の

AWS Config

にリージョン名が載っているので

今回は東京リージョンを指定するので

ap-northeast-1

とします

Default output format [None]:

となり実行結果出力形式の指定になるので

今回は text にします

ちなみに

text だとシェルスクリプトの実行結果のようになり

json ならJSON形式

table にするとテーブル形式になります

設定が完了したら、AWS CLIの参照コマンドを実行

まずはEC2のデフォルトセキュリティグループの参照

aws ec2 describe-security-groups

を実行すると

EC2のデフォルトセキュリティグループの参照ができます

なお AWS CLI の設定ファイルは

ホームディレクトリの .aws に保存されます

ll .aws/

とすると

drwxrwxr-x 2 snowpool snowpool 4096 9月 9 22:20 ./ drwx------ 89 snowpool snowpool 73728 9月 9 22:20 ../ -rw------- 1 snowpool snowpool 48 9月 9 22:20 config -rw------- 1 snowpool snowpool 116 9月 9 22:20 credentials

となります

config には

出力形式の指定と

使用するリージョンの指定

credentials には

Access key ID

Secret Access Key

の値が保存されています

AWS CLI は基本的に

aws サービス名 操作コマンド

というようになります