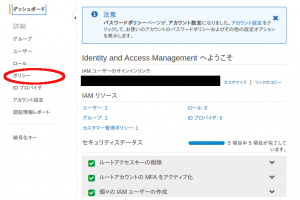

AWS Custom VPC 作成

VPC作成手順は

VPCネットワーク作成

Subnet作成

Route Table 作成

Internet Gateway 作成

Network ACL 設定

Security group 設定

となる

まずはVPCネットワークの作成

VPCで稼働する予定の

private network Address の範囲を指定する

なお、VPCネットワークアドレスは

一度設定すると後から変更できないので余裕をもって範囲設定すること

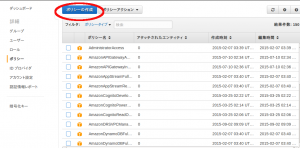

作成するにはAWSコンソールにログインし

ネットワーキング項目のVPCをクリック

次にダッシュボードのVPCをクリックし

VPCの作成をクリック

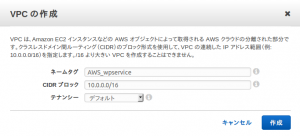

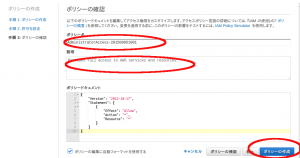

するとVPC作成画面になります

ネームタグには任意の名前をつけます

今回なら

AWS_wpservice

とします

次に、CIDR ブロック

これはIPアドレス範囲の指定です

最大が

10.0.0.0/16

となり、 65536 IPが最大となります

テナンシーはホストサーバーの指定に関しての設定

通常はデフォルトでOK

これを

ハードウェア占有にすると

占有状態となりセキュリティなどで

他とは共有できないときに指定します

ただし、料金が割高になります

設定ができたら、作成をクリックすれば

VPCが作成されます

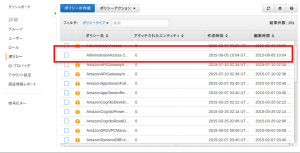

次に、EC2でパブリックDNSを使うため

DNSホスト名を はい に変更します

作成したVPCを右クリックし

DNSホスト名の編集を選択します

ダイアログがでたら

はい

を選択し、保存します

これで設定が反映されます

つぎはサブネットの作成になります

これをつくることで、複数のネットワークを作成できます

これを行うことにより

VPC内部で役割に応じたネットワーク構築ができます

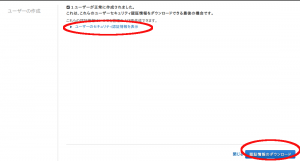

サブネットの作成は

ダッシュボードからサブネットをクリックし

サブネットの作成をクリックします

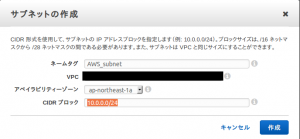

するとサブネット作成画面がでてきます

ネームタグは、VPCと同じように

任意のものでOKです

今回はAWS_subnet とします

VPCには、作成した カスタムVPCがセットされます

アベイラビリティゾーンは

サブネットを作成するAZの指定になります

つまり、リージョン指定

指定しないと任意のものになります

CIDR ブロック

は

ネットワーク範囲になります

ただし

最初の4IPと、最後の1IPはAWSで使うため

利用できないし

ELBを作るには20IP必要なため

/28 つまり 16IPではELBが使用不可のため

最低でも/24 (256IP)以上にしたほうがよいなど

色々と制限があるため注意が必要です

今回は

CIDRブロックは

10.0.0.0/24

としました

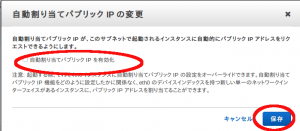

これでサブネットが作成されたので、

できたサブネットを右クリックし

自動割り当てパブリックIPの変更を選択します

ダイアログがでるので

自動割り当てパブリックIPを有効化

にチェックをいれて保存します

これでDefault VPC の特殊設定にある

EC2インスタンス生成時に

パブリックIPアドレス

DNSホスト名を自動設定できるようになりました

次回、RouteTable の作成になります